Read the full series:

Ch.1-varmuuskopiointi Domain Controller

Ch.2 – Kuinka palauttaa verkkotunnuksen ohjain

Ch.3 – elävöittävät Active Directory-hautakiven objektit

Ch.4-leveraging Active Directory-Kierrätysastia

Microsoft Active Directory on standardi yritysympäristöissä, joissa vaaditaan todennusta ja keskitettyä käyttäjähallintaa. On lähes mahdotonta kuvitella, miten järjestelmänvalvojat voisivat tehdä työnsä tehokkaasti, jos tätä teknologiaa ei olisi olemassa. Active Directory ei ole vain suuri voima, vaan myös suuri vastuu — ja se vaatii paljon aikaa sen kanssa maksimoidakseen kykynsä.

tämän sarjan tarkoituksena on auttaa Sinua Active Directory-toimialueen palveluiden onnistuneessa varmuuskopioinnissa ja palautuksessa Veeamin avulla, antaen sinulle kaikki avaimet kivuttomaan mainosten suojaukseen. Ennen kuin luet tämän, haluat ehkä vilkaista parhaita käytäntöjä AD administration sarja lähetimme jokin aika sitten.

varsinaisessa sarjassa keskustellaan siitä, miten Veeam voi suojata Active Directory data — preserve Domain controllerit (DCs) tai yksittäiset MAINOSOBJEKTIT ja palauttaa jommankumman niistä tarvittaessa.

Tänään aion puhua varmuuskopiointivaihtoehdoista, joita Veeam tarjoaa sekä fyysisille että virtualisoiduille Domain-ohjaimille, ja varmuuskopiointiperiaatteista, jotka kannattaa pitää mielessä, kun teet sen.

Backup Domain Controller considerations

As Active Directory Domain Services designed with a kind of redundancy, so the common backup rules and tactics can be mixed and adapted to this level. Se ei olisi oikein soveltaa samaa varmuuskopiointikäytäntöä olet SQL tai Exchange server täällä. Alla on joitakin näkökohtia uskon, että voisi olla hyödyllistä luoda oman Active Directory politiikkaa:

- Lue, mitä domain-ohjaimilla on Flexible Single Master Operations (FSMO) – rooleja ympäristössäsi. Vihje: yksinkertainen komento tämän tarkistamiseksi komentoriviltä: >netdom query fsmo

suoritettaessa täydellistä verkkotunnuksen palautusta kannattaa aloittaa DC: stä, jossa on suurin osa FSMO-rooleista, yleensä sellainen, jossa on PDC-emulaattorirooli. Muuten, sinun täytyy siirtää rooleja manuaalisesti jälkeen palauttaa kanssa ntdsutil takavarikoida komento. Ole tietoinen siitä, kun suunnittelet varmuuskopiointia ja priorisoi toimialueen ohjaimet vastaavasti. Lue lisää FSMO: n rooleista Active Directory basics white paper-sivuilta.

- jos sinulla on useita Toimialueohjaimia sivustolle ja etsit yksittäisten objektien suojausta, ei tarvitse varmuuskopioida kaikkia DCs: iä, kuten esinetason palautuksessa, yhtä kopiota Active Directory-tietokannasta (ntds.dit) riittäisi

- on asioita, jotka voivat aina vähentää riskiä ad-objektien vahingossa/tahallisesti poistamisesta/muuttamisesta. Harkitse hallinnon operaatioiden delegointia, määrittämällä rajoitettu pääsy kohonneille ryhmille ja ylläpitämällä ”lag” — sivustoa

- on yleensä suositeltavaa tehdä varmuuskopiointi yhdestä verkkotunnuksen ohjaimesta per kerta, ei häiritä DFS-replikaatiota-vaikka nykyaikaiset varmuuskopiointisovellukset (ex. Veeam Backup & replikaatio V7 Patch 3: lla ja siitä eteenpäin) osaa käsitellä tätä

- jos sinulla on VMware-virtuaaliympäristö eikä Verkkotunnusohjaimeen ole mahdollista muodostaa yhteyttä verkon yli, kuten esimerkiksi DMZ: ssä. Tässä tapauksessa Veeam epäonnistuu VIX ja pitäisi pystyä käsittelemään DC.

kuinka varmuuskopioida virtuaalitodellisuusohjain

Microsoftin Active Directory-palvelut järjestävät ja säilyttävät tietoja yksittäisistä kohteista metsässä ja tallentavat ne relaatiotietokantaan (ntds.dit), jota isännöi toimialueen ohjain. Verkkotunnuksen ohjaimen varmuuskopiointi on aiemmin ollut rasittava prosessi, johon liittyy palvelimen järjestelmän tilan varmuuskopiointi. Se on tunnettu tosiasia, että Active Directory palvelut eivät kuluta paljon resursseja järjestelmän, joten verkkotunnuksen ohjaimet näyttävät olevan ensimmäisiä palvelimia, jotka ovat aina virtualisoitu ympäristössä. Jos satut jakamaan vanhan uskomuksen ”physical DCs only”, katso tämä viesti.

kun ne on virtualisoitu, niitä on melko helppo hallita verkkotunnuksen/järjestelmän ylläpitäjän toimesta ja ne voidaan helposti varmuuskopioida Veeam-varmuuskopion & replikoinnin avulla. Kuten Lisätietoja, sinun pitäisi olla Veeam varmuuskopiointi & replikointi asennettu ja määritetty. Järjestelmävaatimukset (versio 9.0) ovat seuraavanlaisia:

Virtual platform: VMware vSphere 4.1 ja uudemmat; Microsoft Hyper-V 2008 R2 SP1 ja uudemmat

Veeam server: Windows Server 2008 SP2 ja uudemmat; Windows 7 SP1 ja uudemmat, 64-bittinen käyttöjärjestelmä

Domain controller virtual machine (VM): Windows Server 2003 SP1 ja uudemmat, vähintään tuetun forest toiminnallisen tason Windows 2003

käyttöoikeudet: target Active Directoryn hallintaoikeudet. Yrityksen valvojan tai toimialueen valvojan tili.

tämä artikkeli ei aio käsitellä Veeam-Varmuuskopiointiprosessia & Replikaatioasennusta ja-konfiguraatiota, koska se on jo muutaman kerran määritelty. Mutta, jos tarvitset apua, katso seuraava video tallentama Veeam järjestelmäinsinööri.

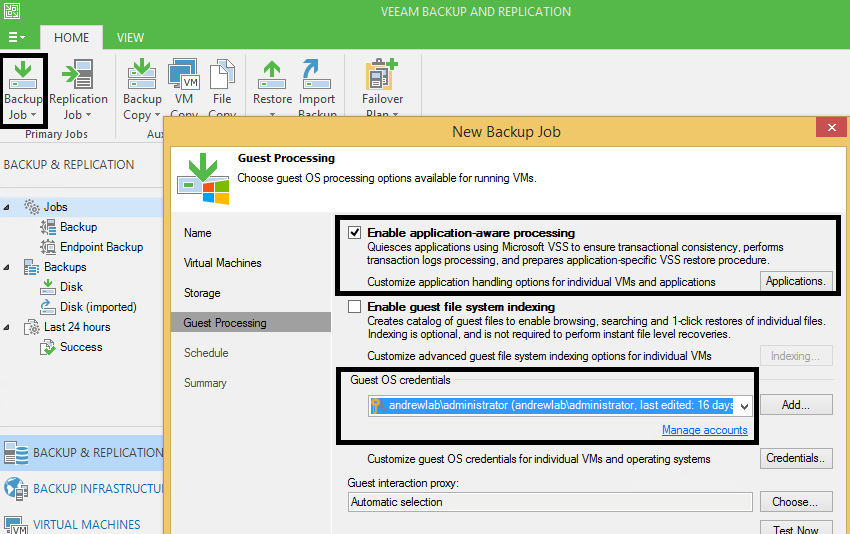

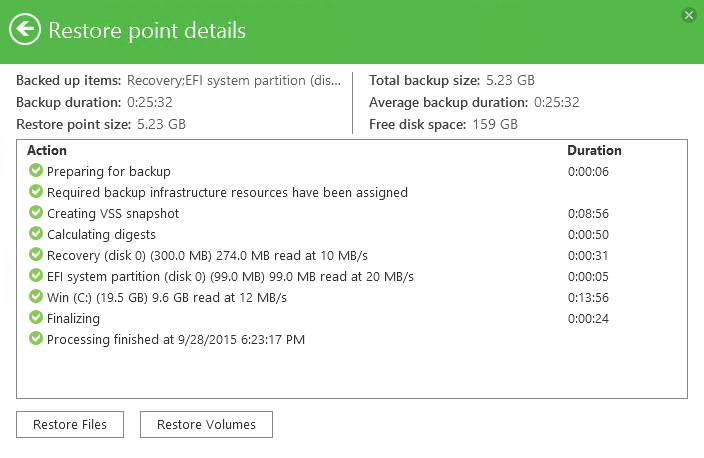

lähden siitä, että kaikki on kunnossa. Nyt haluat määrittää varmuuskopiotehtävän virtual Domain Controller. Prosessi kokoonpano on melko yksinkertainen (katso kuva 1 alla):

1. Käynnistetään Varmuuskopiointivelho

2. Lisää haluttu toimialueen ohjain tehtävään

3. Määritä palautuskäytäntö varmistusketjulle

4. Varmista, että otat application-aware image Processingin (aaip) käyttöön varmistaaksesi käyttöjärjestelmien ja VM: ssä toimivien sovellusten, mukaan lukien Active Directory-tietokanta ja sysvol-luettelo

Huom: AAIP on Veeam-tekniikka, jonka avulla ohjelmisto voi varmuuskopioida VMS: n sovellustietoisella tavalla. Tämä edellyttää sovellusten havaitsemista vieras käyttöjärjestelmä järjestelmän ja kerätä niiden metatietoja, hiljentää niitä käyttämällä vastaavia Microsoft VSS kirjoittajia, valmistelee sovelluskohtainen VSS palauttaa menettely tapahtuu, kun ensimmäinen käynnistää palautetun VM, ja katkaisemalla sovelluksen tapahtumalokit, jos varmuuskopiointi tehtävä on onnistunut. Katso lisätietoja AAIP: n asiakirjoista.

jos AAIP: tä ei oteta käyttöön, ei käynnistetä Domain Controllerin vierasta käyttöjärjestelmää tajuamaan, että se oli varmuuskopioitu ja suojattu. Niin, jonkin aikaa myöhemmin, saatat huomata sisäisen varoituksen palvelimen lokit-event 2089, jossa todetaan, että ei ollut varmuuskopiointi ”varmuuskopiointi latenssiväli” päivää.

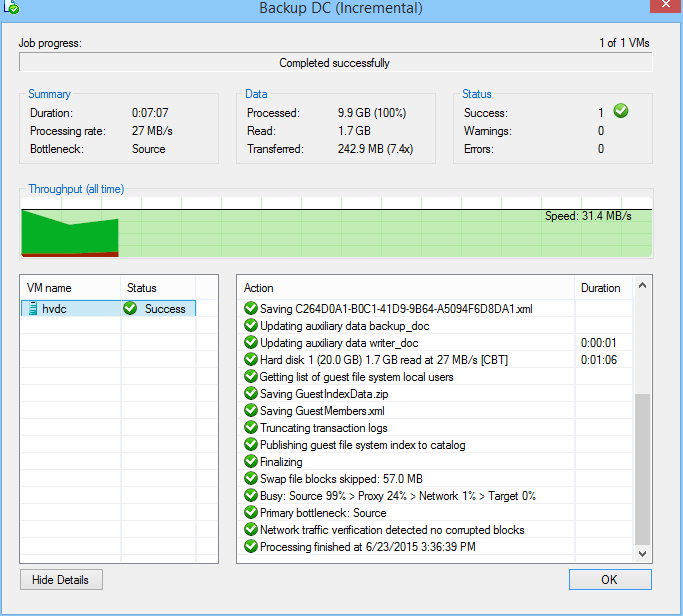

5. Ajoita työ tai suorita se manuaalisesti

6. Varmista, että työ on suoritettu onnistuneesti ilman virheitä tai varoituksia

7. Etsi äskettäin luotu varmuuskopiotiedosto varmuuskopio arkistossa-se on se!

lisäksi voit tallentaa varmuuskopion pilveen Veeam Cloud Connect (VCC) – palvelun tarjoajan tai muun varmuuskopiointivaraston avulla käyttäen Veeam-Varmuuskopiotöitä tai arkistoida sen nauhoittamaan varmuuskopiosta Nauhatyöhön. Tärkeintä on, että varmuuskopiointi on nyt turvallista ja sen voi palauttaa heti, kun sitä tarvitsee.

kuinka varmuuskopioida fyysinen Verkkotunnusohjain

suoraan sanottuna toivon, että olet päivittänyt yrityksesi mainospalveluita ja että Verkkotunnusohjaimesi on virtualisoitu jo pitkään. Jos ei, toivon, että olet ainakin päivittänyt verkkotunnuksen ohjaimet, ja että ne ovat käynnissä suhteellisen moderni Windows Server OS versiot, Windows Server 2008 R2 tai uudempi. (Jos hallitset vanhempia järjestelmiä, ohita alla oleva ja siirry heti kolmanteen artikkeliin)

joten sinulla on fyysinen toimialueen ohjain — tai joukko niitä — käynnissä Windows Server 2008 R2: ssa tai uudemmassa, ja haluat suojata mainoksesi? Tapaa Veeam Endpoint Backup, apuohjelman tarkoituksena on varmistaa, että jäljellä olevien fyysisten päätepisteiden ja palvelimien tiedot ovat turvallisia. Veeam Endpoint Backup nappaa fyysisen koneen halutut tiedot ja tallentaa ne varmuuskopiotiedostoon. Sitten, jos katastrofi, voit tehdä paljas-metalli-tai tilavuus — tason palautus-ja ottaa täyden hallinnan toipuminen menettelyjä. Plus, kohde-tason elpyminen Veeam Explorer Microsoft Active Directory.

jotta voit varmuuskopioida fyysisen toimialueen ohjaimen tällä työkalulla, sinun tulisi:

- Lataa Veeam Endpoint Backup ilmaiseksi tältä sivulta ja kopioi se DC

- Käynnistä ohjattu asennus, hyväksy lisenssisopimus ja asenna ohjelma

Huomautus: lue nämä ohjeet asentamisesta valvomattomassa tilassa.

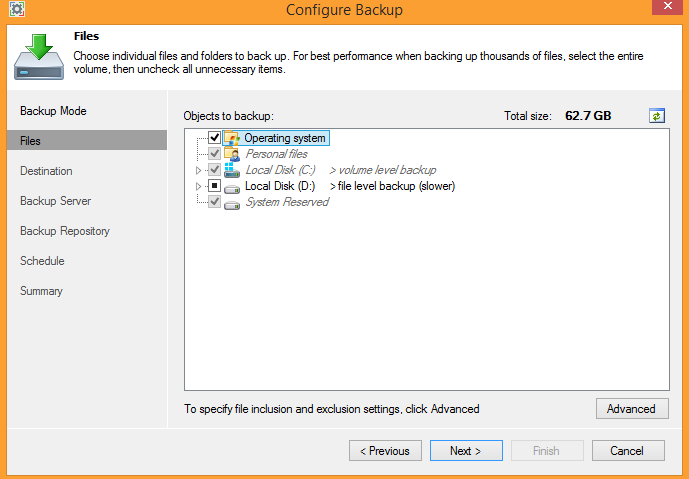

- Määritä varmuuskopiotyö valitsemalla sopiva varmuuskopiotila. Varmuuskopiointi koko tietokone on yksinkertaisin ja suositeltava lähestymistapa. Kun käytät tiedostotason varmuuskopiointitilaa, muista valita käyttöjärjestelmä varmuuskopioitavaksi objektiksi (KS.kuva 3). Tämä varmistaa, että ohjelma kaappaa kaikki tiedostot tarvitaan bare-metal palauttaa, Active Directory tietokanta ja sysvol luettelo tallennetaan myös. Katso lisätietoja tuotteen käyttöohjeesta

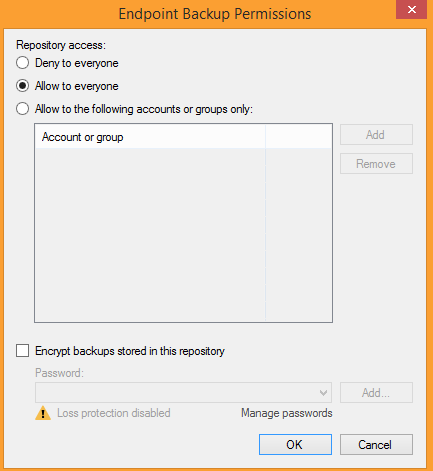

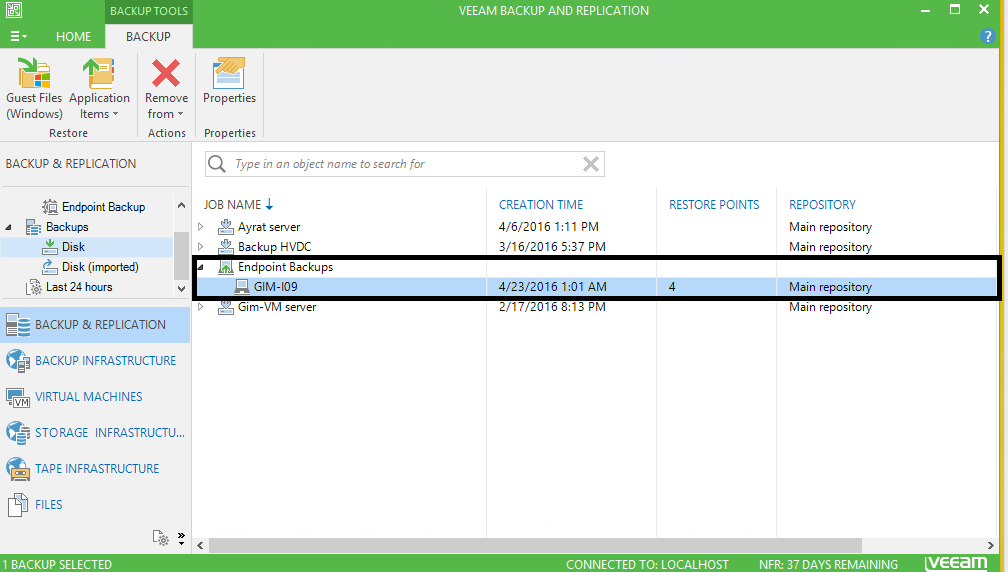

Huomautus: Jos sinulla on Veeam Backup & replikointi-instanssi infrastruktuurissasi ja haluat käyttää määritettyä Veeam Backup-arkistoa hyväksyäksesi päätepisteen varmuuskopiot, määritä se uudelleen Veeam Backup & replikointi (Ctrl-napsauta hiiren oikealla painikkeella haluttua arkistoa, Salli pääsy arkistoon ja ota varmuuskopioiden salaus tarvittaessa käyttöön, KS.Kuva 4).

- Suorita varmuuskopio, ja varmista, että se on tehty ilman virheitä

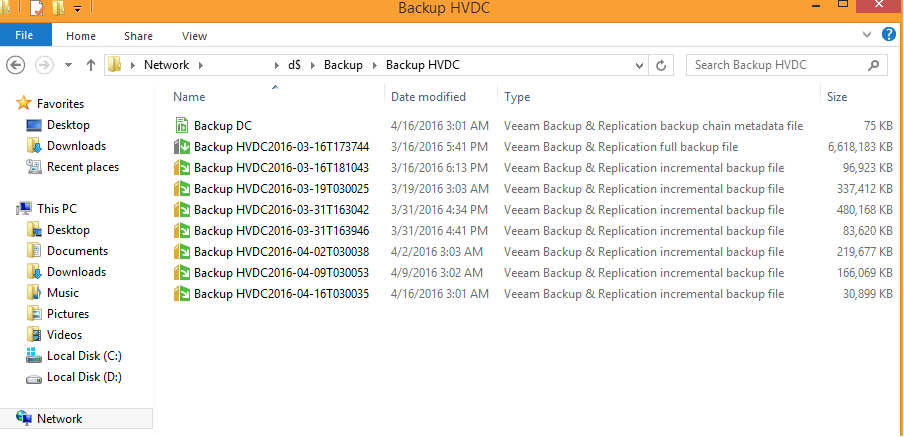

- Voilà! Varmuuskopiointi on tehty, ja verkkotunnuksen ohjain on suojattu tästä lähtien. Siirry varmuuskopiointikohteeseen ja etsi varmuuskopio tai varmuuskopioketju

Huom. Jos olet määrittänyt Veeam-varmuuskopion & Replikaatiovaraston DC-varmuuskopioinnin kohteeksi, etsi vastaperustettu varmuuskopio varmuuskopioista > Levysolmusta, joka on sijoitettu Endpoint-Varmuuskopiosolmuun.

Conclusion

Is Domain Controller backup that simple? Kyllä ja ei. Onnistunut varmuuskopiointi on hyvä alkajaisiksi, mutta se ei ole kaikki mitä tarvitset. Kuten sanomme Veeam, ” varmuuskopiointi ei kannata penniäkään, jos et voi palauttaa siitä.”

seuraavat artikkelit tässä sarjassa on omistettu eri Active Directoryn palautusskenaarioille, mukaan lukien tietyn toimialueen ohjaimen palauttaminen sekä yksittäisten poistettujen ja muutettujen objektien palauttaminen käyttäen native Microsoft utilities-ja Veeam Explorer-ohjelmia Active Directorylle.

Katso myös

- White paper rakeinen Recovery of Active Directory Objects

- Veeam Community Forums: Backing up Domain Controller in another AD domain issue