VLAN privés DE COMMUTATEUR DE Cisco CCNP

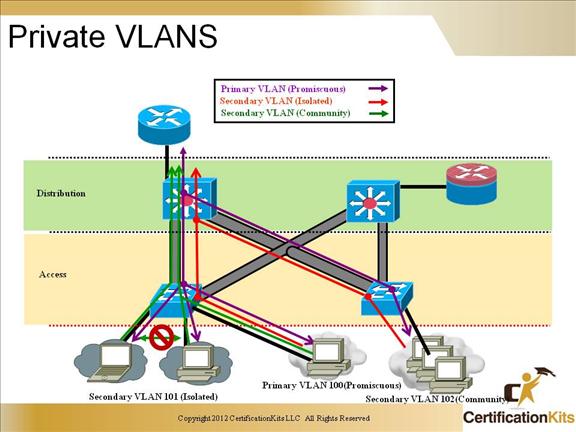

Les fournisseurs de services disposent souvent d’appareils provenant de plusieurs clients, en plus de leurs propres serveurs, sur un seul segment de zone démilitarisée (DMZ) ou VLAN. À mesure que les problèmes de sécurité prolifèrent, il devient nécessaire de fournir une isolation du trafic entre les périphériques, même s’ils peuvent exister sur le même segment de couche 3 et VLAN. Les commutateurs Catalyst 6500/4500/3750 implémentent des réseaux PVLAN pour garder certains ports de commutation partagés et certains ports de commutation isolés, bien que tous les ports existent sur le même VLAN. Les ports 2950/2960 et 3550/3560 prennent en charge les » ports protégés « , qui sont des fonctionnalités similaires aux réseaux PVLAN par commutateur.

Types de PORTS PVLAN DE COMMUTATEUR CCNP Cisco

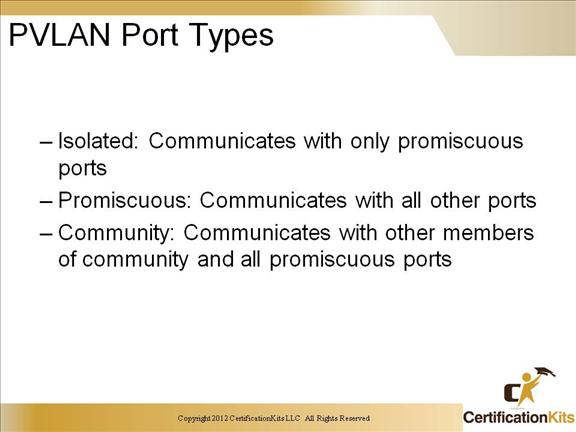

Isolé : Un port isolé a une séparation complète de la couche 2 des autres ports du même PVLAN, à l’exception du port promiscuous. Les PVLAN bloquent tout le trafic vers des ports isolés, à l’exception du trafic provenant de ports promiscuous. Le trafic reçu d’un port isolé est transféré uniquement vers des ports promiscuous.

Promiscuité : Un port promiscuité peut communiquer avec tous les ports du PVLAN, y compris les ports communautaires et isolés. La passerelle par défaut pour le segment serait probablement hébergée sur un port promiscuous, étant donné que tous les périphériques du PVLAN devront communiquer avec ce port.

Communauté : Les ports communautaires communiquent entre eux et avec leurs ports promiscuités. Ces interfaces sont isolées à la couche 2 de toutes les autres interfaces dans d’autres communautés, ou dans des ports isolés dans leur PVLAN.

Les ports PVLAN sont associés à un ensemble de VLAN de support utilisés pour créer la structure PVLAN. Un PVLAN utilise des VLAN de trois manières :

En tant que VLAN principal : Transporte le trafic des ports promiscuous vers des ports isolés, communautaires et autres ports promiscuous dans le même VLAN principal.

En tant que VLAN isolé : Transporte le trafic des ports isolés vers un port promiscuité.

En tant que VLAN communautaire: Transporte le trafic entre les ports communautaires et vers les ports à promiscuité. Vous pouvez configurer plusieurs VLAN communautaires dans un PVLAN.

Les VLAN isolés et communautaires sont appelés VLAN secondaires. Vous pouvez étendre les réseaux PVLAN sur plusieurs périphériques en connectant les réseaux VLAN primaires, isolés et communautaires à d’autres périphériques prenant en charge les réseaux PVLAN.

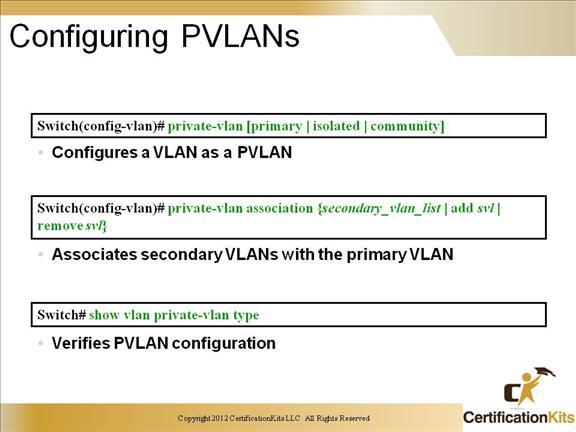

COMMUTATEUR Cisco CCNP configurant des RÉSEAUX PVLAN

Étapes de base pour congfigurer les PVLAN.

– Créez le VLAN principal.

– Associez le VLAN secondaire au VLAN primaire. Un seul VLAN isolé peut être mappé à un VLAN principal, mais plus d’un VLAN communautaire peut être mappé à un VLAN principal.

– Configurez une interface en tant que port isolé ou communautaire.

– Associez le port isolé ou le port communautaire à la paire VLAN primaire-secondaire.

– Configurez une interface en tant que port promiscuous.

– Mapper le port promiscuous à la paire VLAN primaire-secondaire.

– Utilisez ces commandes pour configurer un VLAN en tant que PVLAN :

Switch(config) #vlan vlan_ID

Switch(config-vlan)#

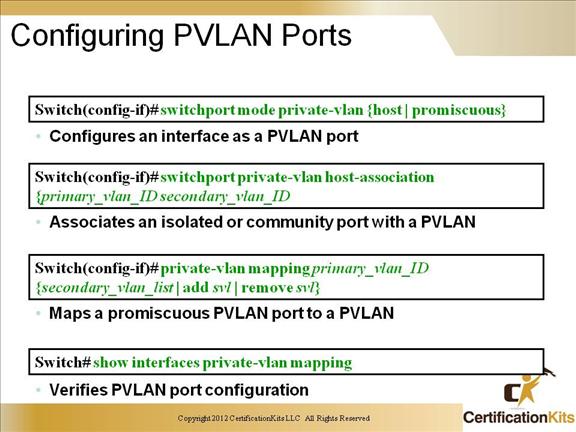

COMMUTATEUR Cisco CCNP configurant des ports PVLAN

Voici les meilleures pratiques à prendre en compte lorsque vous configurez une interface de couche 2 en tant que port promiscuous PVLAN :

– Le paramètre secondary_vlan_list ne peut pas contenir d’espaces. Il peut contenir plusieurs éléments séparés par des virgules. Chaque élément peut être un ID PVLAN unique ou une plage d’ID PVLAN avec un trait d’union.

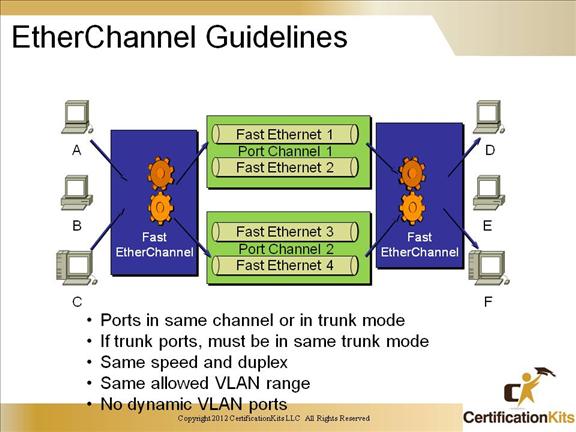

Directives d’EtherChannel DE COMMUTATEUR DE Cisco CCNP

Les EtherChannels offrent les avantages suivants:

- • Agrégation logique de liens similaires

- • Redondance

Pour déployer avec succès EtherChannel, vous devez suivre quelques règles simples:

- • Ports dans le même canal ou en mode joncteur réseau

- • Même plage VLAN autorisée

- • Pas de ports VLAN dynamiques

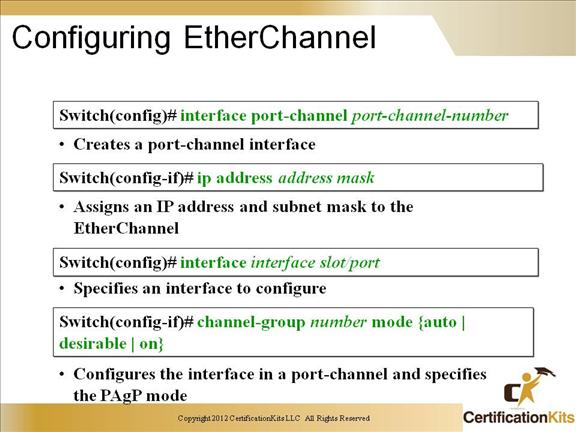

Directives d’EtherChannel DE COMMUTATEUR DE Cisco CCNP

Slide affiche les commandes minimales nécessaires pour configurer EtherChannel (création d’une interface de canal de port).

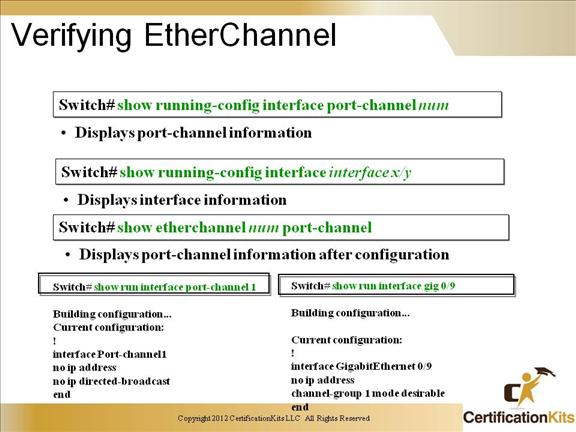

COMMUTATEUR DE Cisco CCNP vérifiant l’EtherChannel

port d’interface – channel2

encapsulation de joncteur réseau de switchport dot1q

joncteur réseau de mode de switchport

non-négociation de switchport

pas d’adresse IP

!

interface GigabitEthernet0/9

description DSW121 0/9-10—DSW122 0/9-10

encapsulation de joncteur réseau de port de commutation dot1q

joncteur réseau de mode de port de commutation

non-négociation de port de commutation

pas d’adresse IP

duplex complet

vitesse 100

mode de groupe de canaux 2 souhaitable

!

interface GigabitEthernet0/10

description DSW121 0/9-10—DSW122 0/9-10

encapsulation de joncteur réseau de port de commutation dot1q

joncteur réseau de mode de port de commutation

non-négociation de port de commutation

pas d’adresse IP

duplex complet

vitesse 100

mode de groupe de canaux 2 souhaitable

!

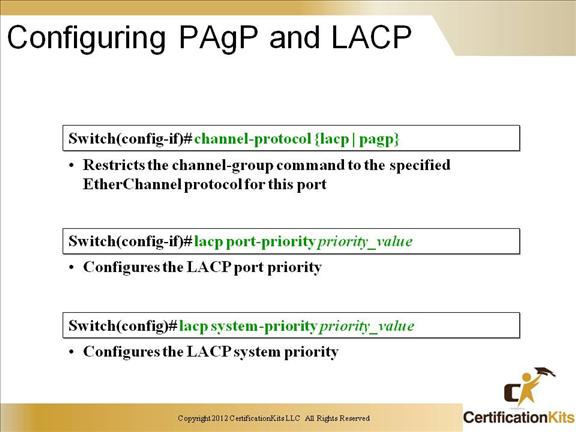

COMMUTATEUR DE Cisco CCNP configurant le PAgP et le LACP

Le protocole d’agrégation de ports (PAgP) est un protocole propriétaire de Cisco qui est utilisé pour accélérer la création automatique d’EtherChannels en échangeant des paquets entre des interfaces Ethernet.

Le protocole LACP (Link Aggregation Control Protocol) est défini dans IEEE 802.3ad. Il configure le nombre maximum de ports compatibles dans un canal, jusqu’au maximum autorisé par le matériel (huit ports).

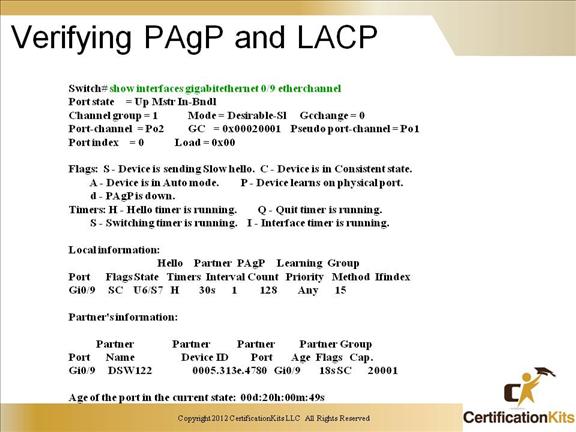

COMMUTATEUR DE Cisco CCNP vérifiant le PAgP et le LACP