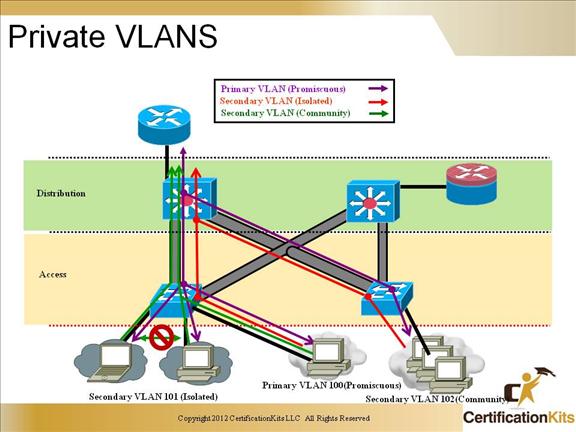

Cisco CCNP SCHALTER Private VLANS

Dienstanbieter verfügen häufig über Geräte von mehreren Clients zusätzlich zu ihren eigenen Servern in einem einzigen DMZ-Segment (Demilitarized Zone) oder VLAN. Da sich Sicherheitsprobleme häufen, ist es erforderlich, eine Verkehrsisolation zwischen Geräten bereitzustellen, obwohl diese möglicherweise auf demselben Layer-3-Segment und VLAN vorhanden sind. Catalyst 6500/4500/3750-Switches implementieren PVLANs, um einige Switch-Ports gemeinsam und einige Switch-Ports isoliert zu halten, obwohl alle Ports im selben VLAN vorhanden sind. Die 2950/2960 und 3550/3560 unterstützen „geschützte Ports“, die PVLANs auf Switch-Basis ähnlich sind.

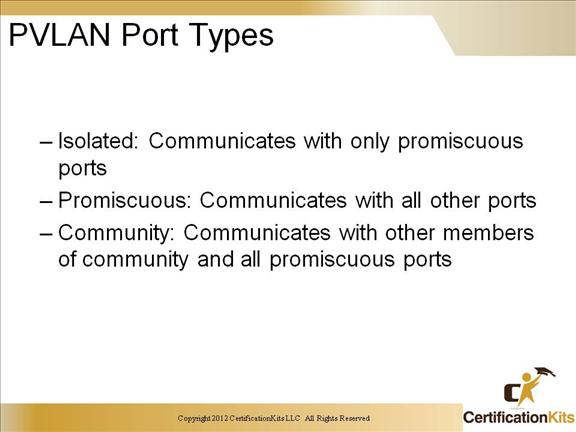

Cisco CCNP-SCHALTER PVLAN-Hafen-Arten

Isoliert: Ein isolierter Port verfügt über eine vollständige Layer-2-Trennung von anderen Ports innerhalb desselben PVLAN, mit Ausnahme des Promiscuous-Ports. PVLANs blockieren den gesamten Datenverkehr zu isolierten Ports, mit Ausnahme des Datenverkehrs von Promiscuous Ports. Der von einem isolierten Port empfangene Datenverkehr wird nur an promiskuitive Ports weitergeleitet.

Promiscuous: Ein Promiscuous-Port kann mit allen Ports innerhalb des PVLAN kommunizieren, einschließlich der Community- und isolierten Ports. Das Standardgateway für das Segment wird wahrscheinlich auf einem Promiscuous-Port gehostet, da alle Geräte im PVLAN mit diesem Port kommunizieren müssen.

Gemeinschaft: Gemeinschaftshäfen kommunizieren untereinander und mit ihren promiskuitiven Häfen. Diese Schnittstellen sind auf Layer 2 von allen anderen Schnittstellen in anderen Communities oder in isolierten Ports innerhalb ihres PVLANS isoliert.

PVLAN-Ports sind einem Satz unterstützender VLANs zugeordnet, die zum Erstellen der PVLAN-Struktur verwendet werden. Ein PVLAN verwendet VLANs auf drei Arten:

Als primäres VLAN: Überträgt Datenverkehr von promiskuitiven Ports zu isolierten, Community- und anderen promiskuitiven Ports im selben primären VLAN.

Als isoliertes VLAN: Überträgt Datenverkehr von isolierten Ports zu einem Promiscuous-Port.

Als Community-VLAN: Verkehr zwischen Gemeinschaftshäfen und Häfen in Randgebieten. Sie können mehrere Community-VLANs in einem PVLAN konfigurieren.

Isolierte und Community-VLANs werden als sekundäre VLANs bezeichnet. Sie können PVLANs auf mehrere Geräte erweitern, indem Sie die primären, isolierten und Community-VLANs auf andere Geräte bündeln, die PVLANs unterstützen.

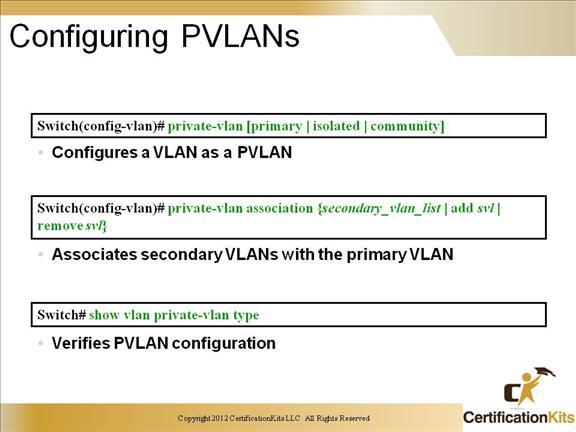

Cisco CCNP SWITCH Konfigurieren von PVLANs

Grundlegende Schritte zur Konfiguration von PVLANs.

– Setzen Sie den VTP-Modus auf transparent.

– Erstellen Sie die sekundären VLANs.

– Isolierte und Community-VLANs sind sekundäre VLANs.

– Erstellen Sie das primäre VLAN.

– Verknüpfen Sie das sekundäre VLAN mit dem primären VLAN. Es kann nur ein isoliertes VLAN einem primären VLAN zugeordnet werden, aber mehr als ein Community-VLAN kann einem primären VLAN zugeordnet werden.

– Konfigurieren Sie eine Schnittstelle als isolierten oder Community-Port.

– Verknüpfen Sie den isolierten Port oder Community-Port mit dem Primär-sekundären VLAN-Paar.

– Konfigurieren Sie eine Schnittstelle als Promiscuous-Port.

– Ordnen Sie den Promiscuous-Port dem Primär-Sekundär-VLAN-Paar zu.

– Verwenden Sie diese Befehle, um ein VLAN als PVLAN zu konfigurieren:

Switch(config)#vlan vlan_ID

Switch(config-vlan)#

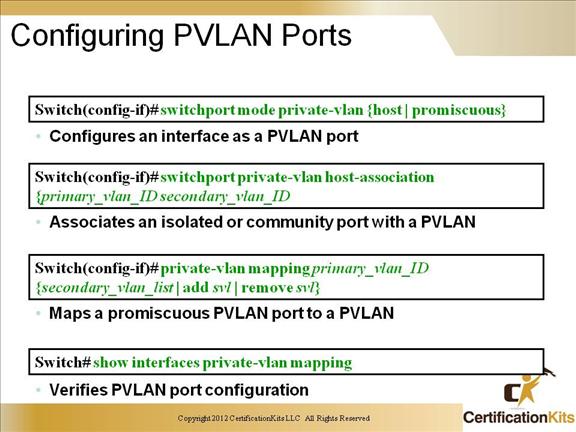

Cisco CCNP SWITCH Konfigurieren von PVLAN-Ports

Wenn Sie eine Layer–2-Schnittstelle als Promiscuous-Port für PVLAN konfigurieren, sollten Sie folgende Best Practices berücksichtigen:

– Der Parameter secondary_vlan_list darf keine Leerzeichen enthalten. Es kann mehrere kommagetrennte Elemente enthalten. Jedes Element kann eine einzelne PVLAN-ID oder ein mit Bindestrich versehener Bereich von PVLAN-IDs sein.

– Geben Sie eine secondary_vlan_list ein oder verwenden Sie das Schlüsselwort add mit einer secondary_vlan_list , um die sekundären VLANs dem Promiscuous-Port des PVLANS zuzuordnen.

– Verwenden Sie das Schlüsselwort remove mit einer secondary_vlan_list , um die Zuordnung zwischen sekundären VLANs und dem Promiscuous-Port des PVLANS zu löschen.

– Verwenden Sie das Schlüsselwort no, um alle Zuordnungen vom Promiscuous-Port des PVLAN zu löschen.

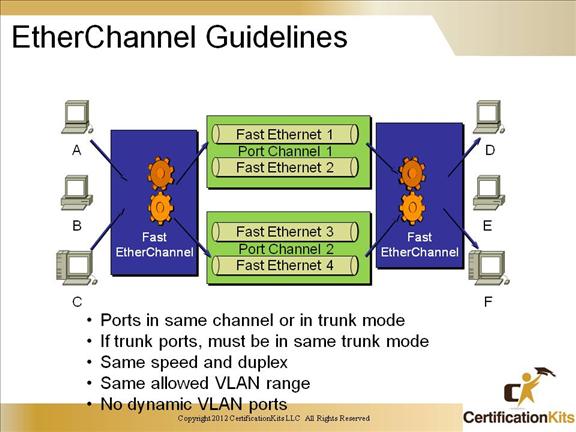

Cisco CCNP SWITCH EtherChannel Richtlinien

EtherChannels bieten folgende Vorteile:

- • Logische Aggregation ähnlicher Links

- • Als ein logischer Port angesehen

- * Lastausgleich auf Switch-Ebene

- • Redundanz

Um EtherChannel erfolgreich bereitzustellen, müssen Sie einige einfache Regeln befolgen:

- • Ports im selben Kanal oder im Trunk-Modus

- • Wenn Trunk-Ports im selben Trunk-Modus sein müssen

- • Gleiche Geschwindigkeit und Duplex

- • Gleicher zulässiger VLAN-Bereich

- • Keine dynamischen VLAN-Ports

Cisco CCNP SWITCH EtherChannel Richtlinien

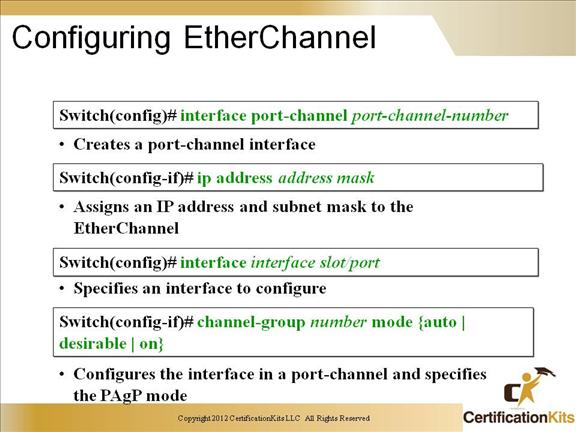

Folie zeigt die minimalen Befehle an, die zum Konfigurieren von EtherChannel erforderlich sind (Erstellung einer Portkanalschnittstelle).

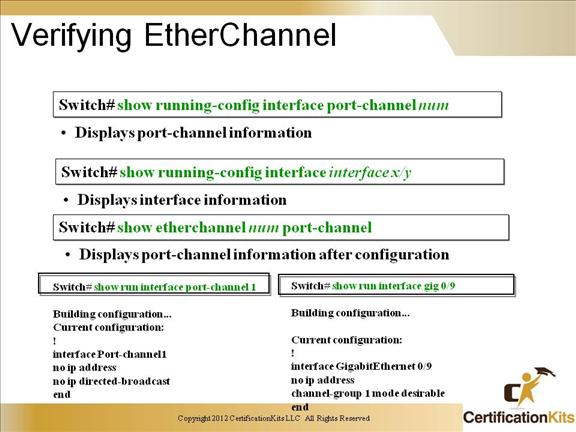

Cisco CCNP SWITCH Verifizierung EtherChannel

schnittstelle Port-channel2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport nonegotiate

keine IP-Adresse

!

Schnittstelle GigabitEthernet0/9

Beschreibung DSW121 0/9-10 — DSW122 0/9-10

switchport trunk encapsulation dot1q

switchport mode trunk

switchport nonegotiate

keine IP-Adresse

duplex volle

geschwindigkeit 100

kanal-gruppe 2 modus wünschenswert

!

Schnittstelle GigabitEthernet0/10

Beschreibung DSW121 0/9-10 — DSW122 0/9-10

switchport trunk encapsulation dot1q

switchport mode trunk

switchport nonegotiate

keine IP-Adresse

duplex volle

geschwindigkeit 100

kanal-gruppe 2 modus wünschenswert

!

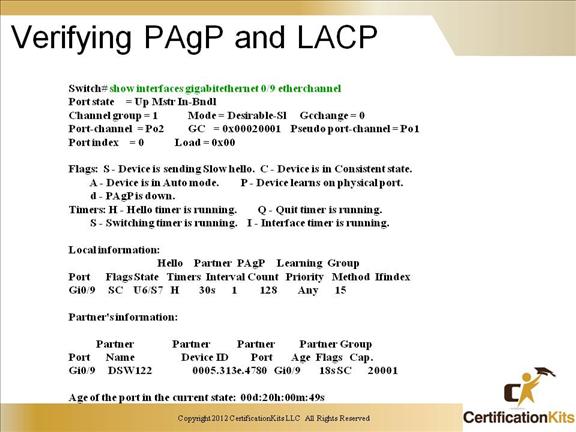

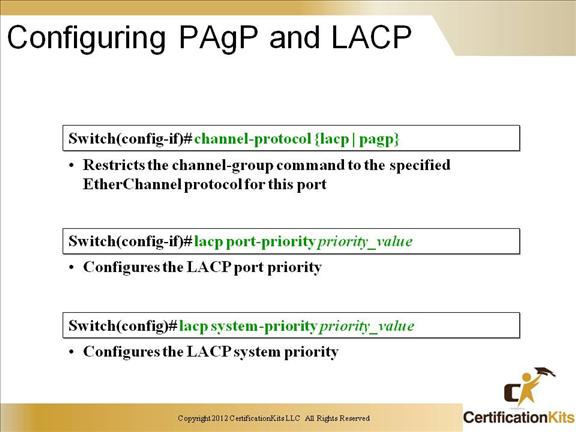

Cisco CCNP SWITCH Konfigurieren von PAgP und LACP

Das Port Aggregation Protocol (PAgP) ist ein von Cisco entwickeltes Protokoll, mit dem die automatische Erstellung von EtherChannels durch den Austausch von Paketen zwischen Ethernet-Schnittstellen beschleunigt wird.

Das Link Aggregation Control Protocol (LACP) ist in IEEE 802.3ad definiert. Es konfiguriert die maximale Anzahl kompatibler Ports in einem Kanal bis zu dem von der Hardware zulässigen Maximum (acht Ports).

Cisco CCNP SWITCH Überprüfung von PAgP und LACP