Cisco CCNP SWITCH VLAN private

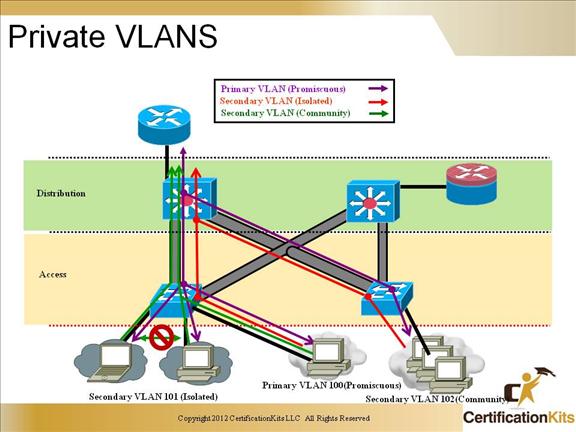

I fornitori di servizi spesso dispongono di dispositivi provenienti da più client, oltre ai propri server, su un singolo segmento DMZ (Demilitarized Zone) o VLAN. Poiché i problemi di sicurezza proliferano, diventa necessario fornire l’isolamento del traffico tra i dispositivi, anche se possono esistere sullo stesso segmento Layer 3 e VLAN. Gli switch Catalyst 6500/4500/3750 implementano PVLAN per mantenere alcune porte switch condivise e alcune porte switch isolate, sebbene tutte le porte esistano sulla stessa VLAN. 2950/2960 e 3550/3560 supportano “porte protette”, che sono funzionalità simili ai PVLAN su base per switch.

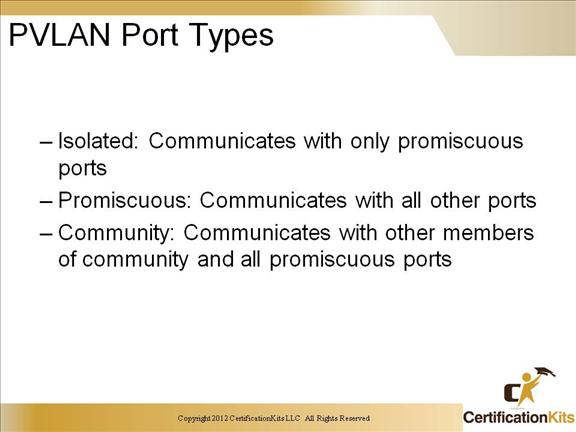

Tipi del porto di PVLAN del COMMUTATORE di Cisco CCNP

Isolato: una porta isolata ha una separazione completa di livello 2 da altre porte all’interno dello stesso PVLAN, ad eccezione della porta promiscua. PVLAN bloccare tutto il traffico verso i porti isolati, tranne il traffico da porti promiscui. Il traffico ricevuto da una porta isolata viene inoltrato solo a porte promiscue.

Promiscua: una porta promiscua può comunicare con tutte le porte all’interno del PVLAN, incluse le porte comunitarie e isolate. Il gateway predefinito per il segmento sarebbe probabilmente ospitato su una porta promiscua, dato che tutti i dispositivi nella PVLAN dovranno comunicare con quella porta.

Comunità: I porti comunitari comunicano tra loro e con i loro porti promiscui. Queste interfacce sono isolate a livello 2 da tutte le altre interfacce in altre comunità o in porte isolate all’interno della loro PVLAN.

Le porte PVLAN sono associate a una serie di VLAN di supporto utilizzate per creare la struttura PVLAN. Una PVLAN utilizza le VLAN in tre modi:

Come VLAN primaria: trasporta il traffico dalle porte promiscue a quelle isolate, comunitarie e altre porte promiscue nella stessa VLAN primaria.

Come VLAN isolata: trasporta il traffico da porte isolate a una porta promiscua.

Come VLAN della comunità: Trasporta il traffico tra i porti comunitari e verso i porti promiscui. È possibile configurare più VLAN comunità in un PVLAN.

Le VLAN isolate e comunitarie sono chiamate VLAN secondarie. È possibile estendere i PVLAN su più dispositivi collegando le VLAN primarie, isolate e di comunità ad altri dispositivi che supportano i PVLAN.

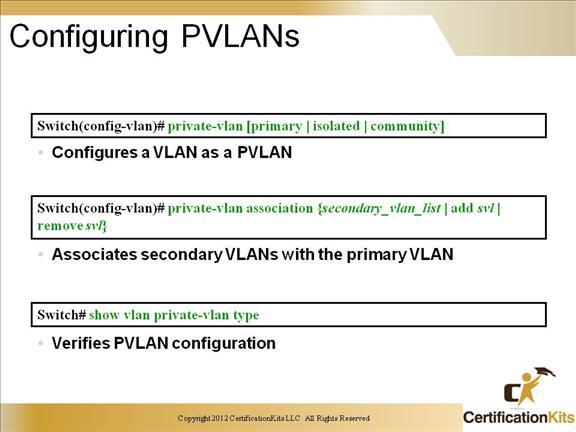

SWITCH Cisco CCNP Configurazione PVLAN

Passi di base per congfigurare PVLAN.

– Impostare la modalità VTP su trasparente.

– Crea le VLAN secondarie.

– Creare la VLAN primaria.

– Associare la VLAN secondaria alla VLAN primaria. Solo una VLAN isolata può essere mappata a una VLAN primaria, ma più di una VLAN comunitaria può essere mappata a una VLAN primaria.

– Configurare un’interfaccia come porta isolata o comunitaria.

– Associare la porta isolata o la porta della comunità alla coppia VLAN primaria-secondaria.

– Configura un’interfaccia come una porta promiscua.

-Mappare la porta promiscua alla coppia VLAN primaria-secondaria.

– Utilizzare questi comandi per configurare una VLAN come PVLAN:

Switch(config)#vlan vlan_ID

Switch(config-vlan)#

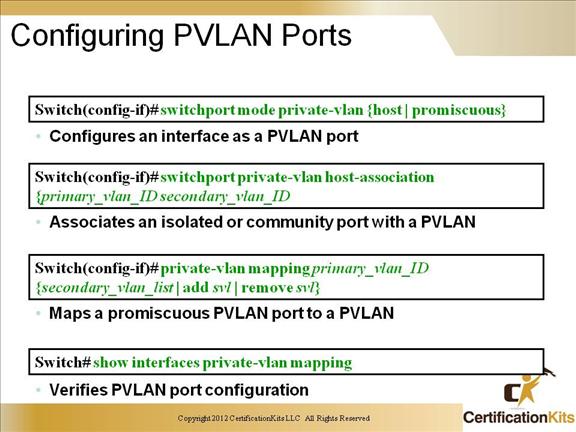

Cisco CCNP SWITCH di Configurazione PVLAN Porte

Qui ci sono le migliori pratiche da considerare quando si configura un Livello 2 interfaccia PVLAN promiscua porta:

– Il secondary_vlan_list parametro non può contenere spazi. Può contenere più elementi separati da virgole. Ogni elemento può essere un singolo ID PVLAN o un intervallo sillabato di ID PVLAN.

– Inserisci un secondary_vlan_list o usa la parola chiave add con un secondary_vlan_list per mappare le VLAN secondarie alla porta promiscua PVLAN.

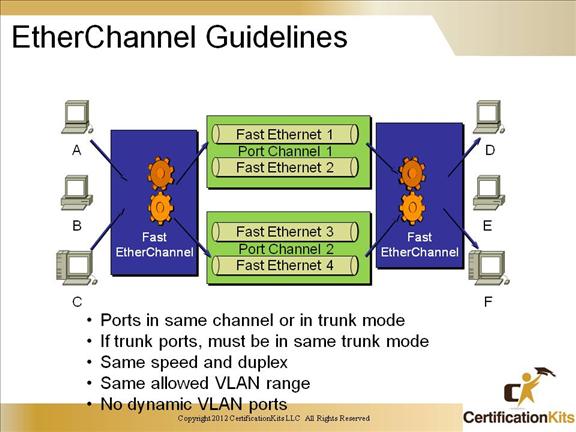

Linee guida Cisco CCNP SWITCH EtherChannel

EtherChannels offrono i seguenti vantaggi:

- • Aggregazione logica di collegamenti simili

- • Visto come una porta logica

- • Bilanciamento del carico a livello di switch

Per distribuire correttamente EtherChannel è necessario seguire alcune semplici regole:

- • Porti stesso canale o in modalità trunk

- • Se il tronco porte, devono essere nella stessa modalità trunk

- • Stessa velocità e duplex

- • Stessa ammessi intervallo VLAN

- • No VLAN dinamica porte

Cisco CCNP SWITCH EtherChannel Linee guida

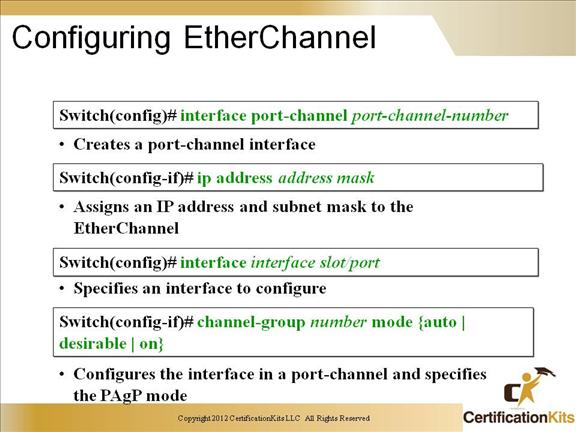

la Diapositiva mostra la minima comandi necessari per la configurazione EtherChannel, con la creazione di un porto canale di interfaccia).

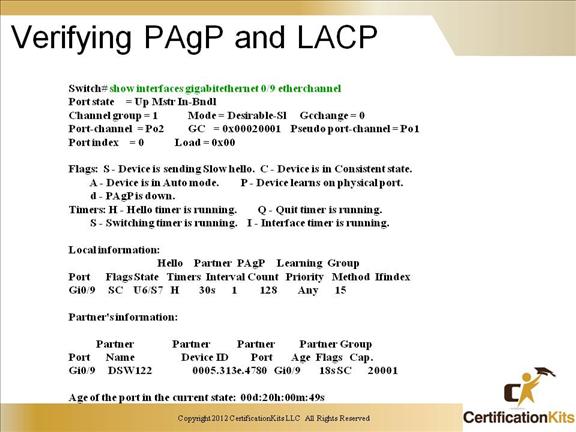

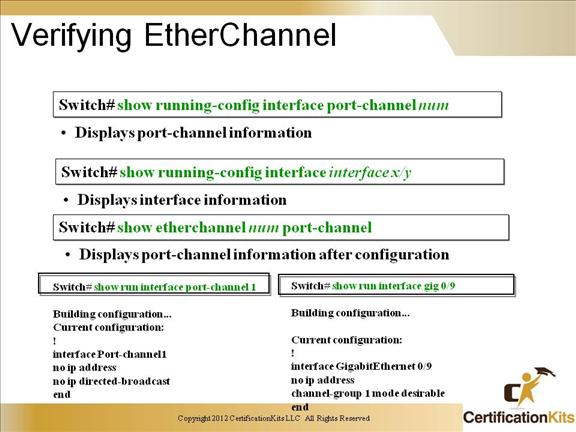

Cisco CCNP SWITCH Verifica EtherChannel

interfaccia Porto-channel2

switchport tronco di incapsulamento dot1q

switchport mode tronco

switchport nonegotiate

nessun indirizzo ip

!

interfaccia GigabitEthernet0/9

descrizione DSW121 0/9-10 — DSW122 0/9-10

switchport tronco di incapsulamento dot1q

switchport mode tronco

switchport nonegotiate

nessun indirizzo ip

duplex full

velocità di 100

canale-gruppo 2 modalità desiderabile

!

interfaccia GigabitEthernet0/10

descrizione DSW121 0/9-10 — DSW122 0/9-10

switchport tronco di incapsulamento dot1q

switchport mode tronco

switchport nonegotiate

nessun indirizzo ip

duplex full

velocità di 100

canale-gruppo 2 modalità desiderabile

!

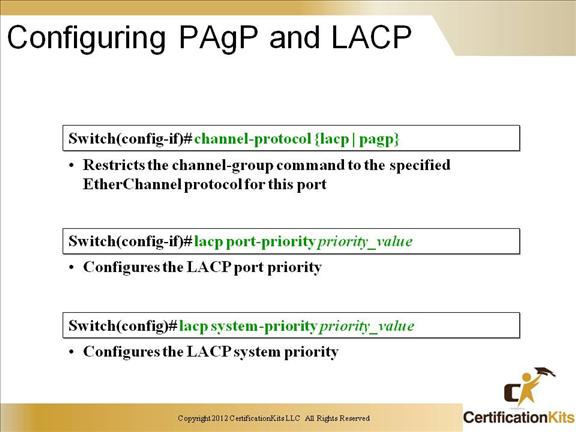

Cisco CCNP INTERRUTTORE Configurazione PAgP e LACP

Port Aggregation Protocol (PAgP) è un protocollo proprietario Cisco che viene utilizzato per accelerare la creazione automatica di EtherChannels scambiando pacchetti tra interfacce Ethernet.

Link Aggregation Control Protocol (LACP) è definito in IEEE 802.3 ad. Configura il numero massimo di porte compatibili in un canale, fino al massimo consentito dall’hardware (otto porte).

Cisco CCNP INTERRUTTORE Verifica PAgP e LACP