Cisco CCNP SWITCH VLAN-uri Private

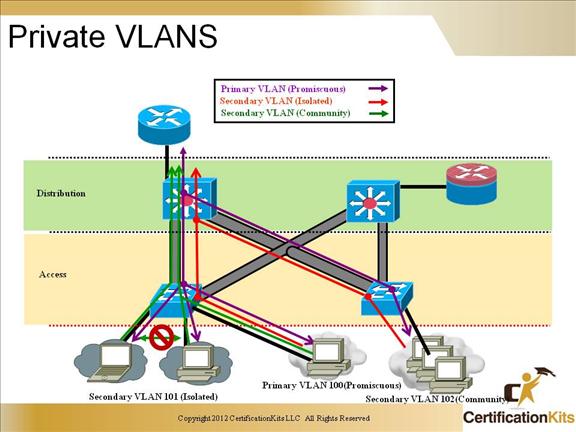

furnizorii de servicii au adesea dispozitive de la mai mulți clienți, pe lângă propriile servere, pe un singur segment de zonă demilitarizată (DMZ) sau VLAN. Pe măsură ce problemele de securitate proliferează, devine necesar să se asigure izolarea traficului între dispozitive, chiar dacă acestea pot exista pe același segment Layer 3 și VLAN. Catalyst 6500/4500/3750 switch-uri implementează PVLANs pentru a menține unele porturi de comutare partajate și unele porturi de comutare izolate, deși toate porturile există pe același VLAN. 2950/2960 și 3550/3560 acceptă „porturi protejate”, care sunt funcționalități similare Pvlan-urilor pe bază de comutare.

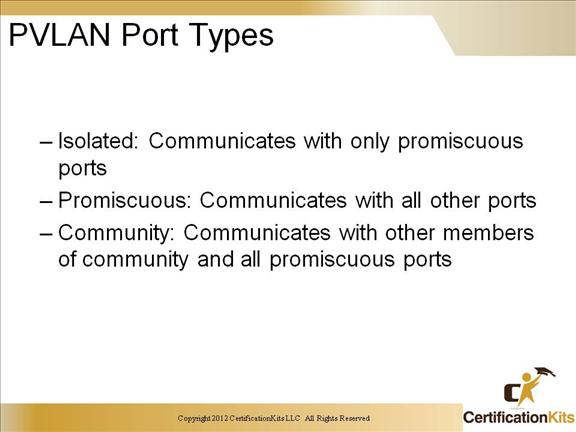

Cisco CCNP SWITCH PVLAN tipuri de porturi

izolat: un port izolat are separarea completă a stratului 2 de alte porturi din același PVLAN, cu excepția portului promiscuu. Pvlanii blochează tot traficul către porturi izolate, cu excepția traficului din porturile promiscue. Traficul primit dintr-un port izolat este transmis numai către porturile promiscue.

promiscuu: un port promiscuu poate comunica cu toate porturile din PVLAN, inclusiv comunitatea și porturile izolate. Gateway-ul implicit pentru segment ar fi probabil găzduit pe un port promiscuu, având în vedere că toate dispozitivele din PVLAN vor trebui să comunice cu acel port.

comunitate: porturile comunitare comunică între ele și cu porturile lor promiscue. Aceste interfețe sunt izolate la nivelul 2 de toate celelalte interfețe din alte comunități sau în porturi izolate din PVLAN-ul lor.

porturile PVLAN sunt asociate cu un set de VLAN-uri de sprijin care sunt utilizate pentru a crea structura PVLAN. Un PVLAN folosește VLAN-uri în trei moduri:

ca VLAN primar: transportă trafic din porturi promiscue către porturi izolate, comunitare și alte porturi promiscue din același VLAN primar.

ca VLAN izolat: transportă traficul din porturi izolate într-un port promiscuu.

ca VLAN comunitate: Transportă traficul între porturile comunitare și către porturile promiscue. Puteți configura mai multe VLAN-uri comunitare într-un PVLAN.

VLAN-urile izolate și comunitare se numesc VLAN-uri secundare. Puteți extinde Pvlan-urile pe mai multe dispozitive prin canalizarea VLAN-urilor primare, izolate și comunitare către alte dispozitive care acceptă Pvlan-uri.

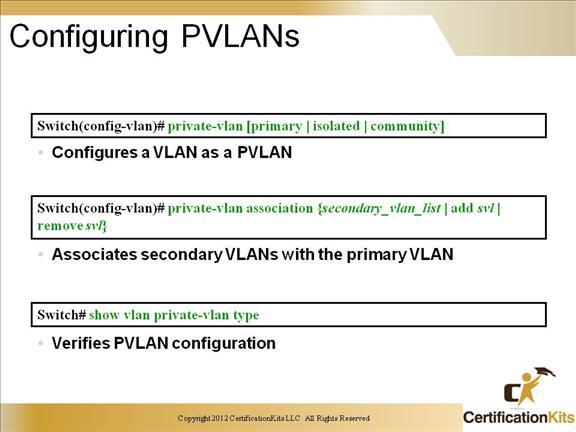

Cisco CCNP Switch Configurarea Pvlan-urilor

pași de bază pentru a congfigura PVLANs.

– setați modul VTP la transparent.

– creați VLAN-urile secundare.

– VLAN-urile izolate și comunitare sunt VLAN-uri secundare.

– creați VLAN primar.

– asociați VLAN-ul secundar cu VLAN-ul primar. Doar un VLAN izolat poate fi mapat la un VLAN primar, dar mai mult de un VLAN comunitar poate fi mapat la un VLAN primar.

– configurați o interfață ca port izolat sau comunitar.

– asociați portul izolat sau portul comunitar cu perechea VLAN primar-secundar.

– configurați o interfață ca un port promiscuu.

-mapați portul promiscuu la perechea VLAN primar-secundar.

comutator (config) # vlan vlan_ID

comutator(config-vlan)#

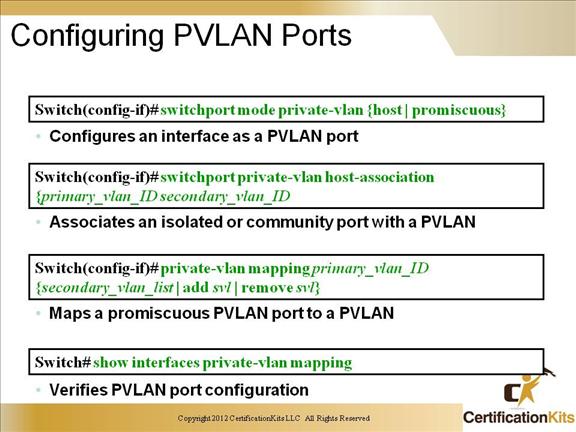

Cisco CCNP Switch configurarea porturilor PVLAN

Iată cele mai bune practici de luat în considerare atunci când configurați o interfață Layer 2 ca port promiscuu PVLAN:

– parametrul secondary_vlan_list nu poate conține spații. Poate conține mai multe elemente separate prin virgulă. Fiecare element poate fi un singur ID PVLAN sau o gamă cratimă de ID-uri PVLAN.

– introduceți un secondary_vlan_list sau utilizați cuvântul cheie add cu un secondary_vlan_list pentru a mapa VLAN-urile secundare la portul promiscuu PVLAN.

– utilizați cuvântul cheie eliminare cu o secondary_vlan_list pentru a șterge maparea dintre VLAN-urile secundare și portul promiscuu PVLAN.

– utilizați No keyword pentru a șterge toate mapările din portul promiscuu PVLAN.

Cisco CCNP comutator EtherChannel orientări

EtherChannels oferă următoarele beneficii:

- • agregarea logică a link-uri similare

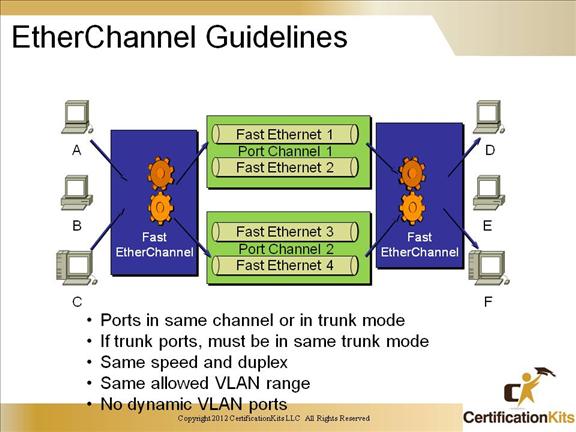

pentru a implementa cu succes EtherChannel trebuie să urmați câteva reguli simple:

- • porturi în același canal sau în modul portbagaj

- • dacă porturile portbagaj, trebuie să fie în același mod portbagaj

- • aceeași gamă VLAN permisă

- • nu există porturi VLAN dinamice

Cisco CCNP comutator EtherChannel orientări

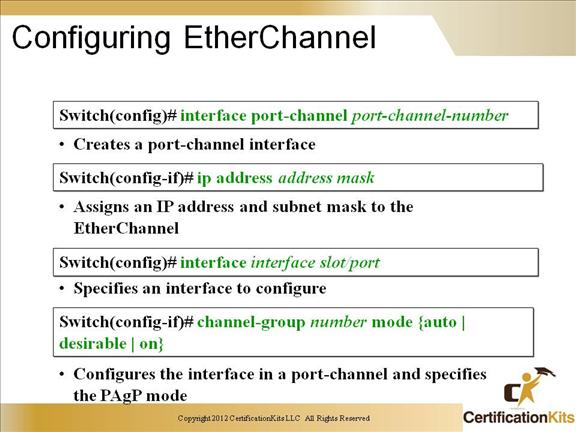

Slide afișează comenzile minime necesare pentru a configura EtherChannel (crearea unei interfețe de canal port).

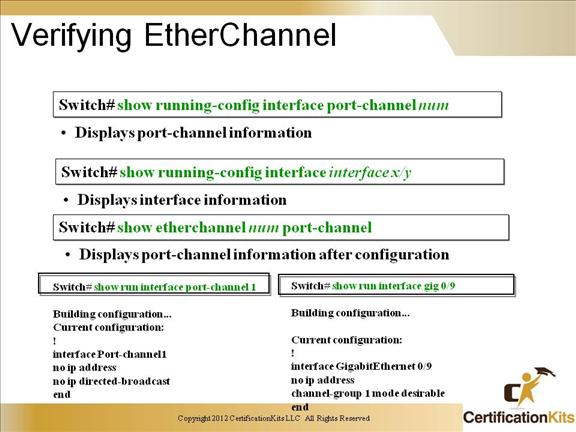

Cisco CCNP comutator verificarea EtherChannel

interfață Port-channel2

switchport trunchi încapsulare dot1q

modul switchport portbagaj

switchport nonegotiate

nici o adresă ip

!

interfață GigabitEthernet0/9

descriere DSW121 0/9-10 — DSW122 0/9-10

switchport portbagaj încapsulare dot1q

modul switchport portbagaj

switchport nonegotiate

nici o adresă ip

duplex complet

viteză 100

canal-grup 2 Mod de dorit

!

interfață GigabitEthernet0/10

descriere DSW121 0/9-10 — DSW122 0/9-10

switchport portbagaj încapsulare dot1q

modul switchport portbagaj

switchport nonegotiate

nici o adresă ip

duplex complet

viteză 100

canal-grup 2 Mod de dorit

!

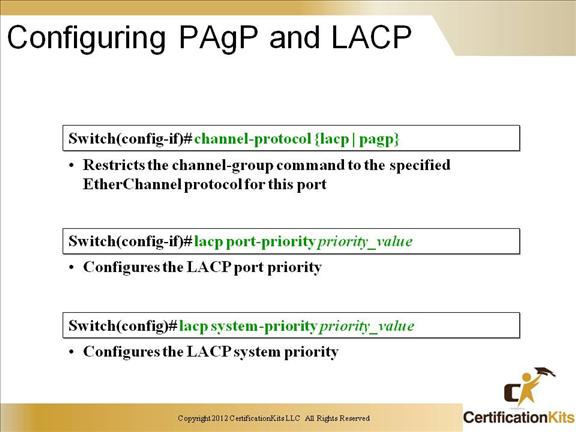

Cisco CCNP Switch Configurarea PAgP și LACP

Port Aggregation Protocol (PAgP) este un protocol Cisco-proprietate, care este utilizat pentru a accelera crearea automată a EtherChannels prin schimbul de pachete între interfețe Ethernet.

Protocolul de control al agregării legăturilor (LACP) este definit în IEEE 802.3 ad. Configurează numărul maxim de porturi compatibile dintr-un canal, până la maximul permis de hardware (opt porturi).

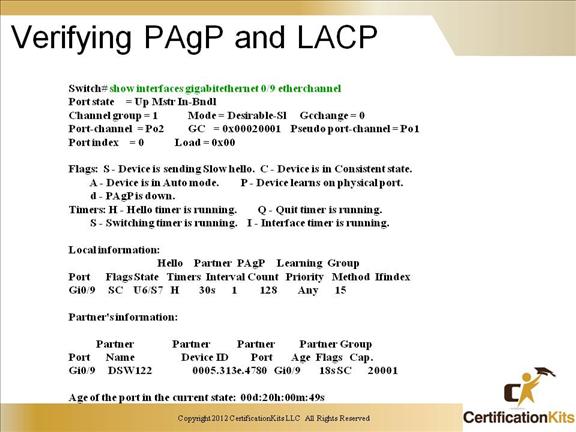

Cisco CCNP Switch verificarea PAgP și LACP