Cisco CCNP SWITCH Private VLANS

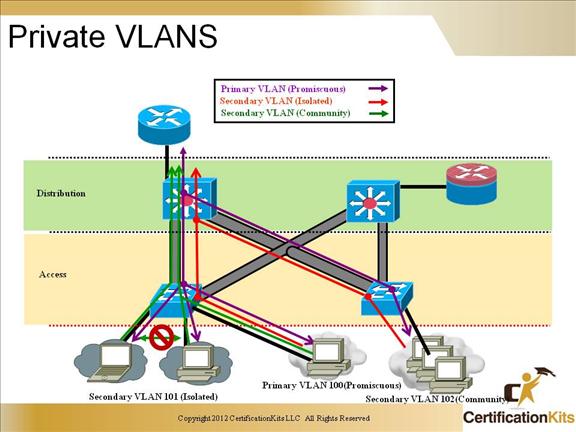

dostawcy usług często mają urządzenia od wielu klientów, oprócz własnych serwerów, w jednym segmencie Strefy Zdemilitaryzowanej (DMZ) lub VLAN. W miarę narastania problemów z bezpieczeństwem konieczne staje się zapewnienie izolacji ruchu między urządzeniami, nawet jeśli mogą one istnieć w tym samym segmencie warstwy 3 i VLAN. Przełączniki Catalyst 6500/4500/3750 implementują Pvlan, aby niektóre porty przełączników były dzielone, a niektóre izolowane, chociaż wszystkie porty istnieją w tej samej sieci VLAN. Modele 2950/2960 i 3550/3560 obsługują „Chronione porty”, które są funkcjonalnością podobną do Pvlan na zasadzie przełącznika.

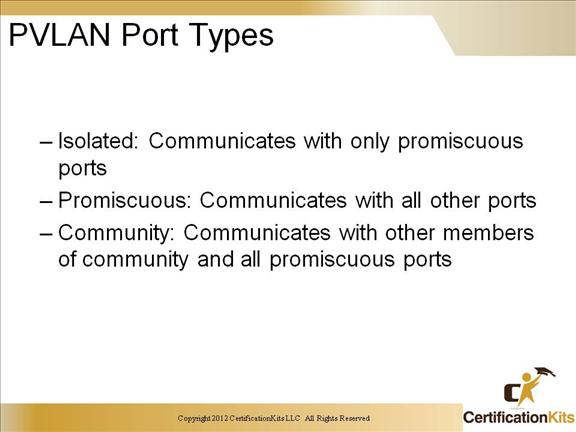

Cisco CCNP SWITCH PVLAN typy portów

izolowany: izolowany port ma całkowitą separację warstwy 2 od innych portów w tym samym PVLAN, z wyjątkiem portu promiscuous. Pvlan blokuje cały ruch do odizolowanych portów, z wyjątkiem ruchu z portów rozwiązłych. Ruch odbierany z odizolowanego portu jest przekazywany tylko do portów rozwiązłych.

Promiscuous: Port promiscuous może komunikować się ze wszystkimi portami w ramach PVLAN, w tym ze społecznością i portami izolowanymi. Domyślna brama dla segmentu prawdopodobnie byłaby hostowana na promiscuous porcie, biorąc pod uwagę, że wszystkie urządzenia w PVLAN będą musiały komunikować się z tym portem.

społeczność: porty Wspólnoty komunikują się między sobą i ze swoimi rozwiązłymi portami. Interfejsy te są izolowane na warstwie 2 od wszystkich innych interfejsów w innych społecznościach lub w izolowanych portach w ramach ich PVLAN.

porty PVLAN są powiązane z zestawem wspierających sieci VLAN, które są używane do tworzenia struktury PVLAN. PVLAN używa sieci VLAN na trzy sposoby:

jako podstawowej sieci VLAN: przenosi ruch z rozwiązłych portów do izolowanych, społecznościowych i innych rozwiązłych portów w tej samej podstawowej sieci VLAN.

jako izolowana sieć VLAN: przenosi ruch z izolowanych portów do rozwiązłego portu.

jako VLAN społeczności: Obsługuje ruch między portami wspólnotowymi i do portów rozwiązłych. W sieci PVLAN można skonfigurować wiele sieci VLAN społeczności.

VLAN izolowane i społecznościowe nazywane są Vlanami wtórnymi. Możesz rozszerzyć sieci VLAN na wiele urządzeń, trunkując podstawowe, izolowane i społecznościowe sieci VLAN na inne urządzenia obsługujące sieci VLAN.

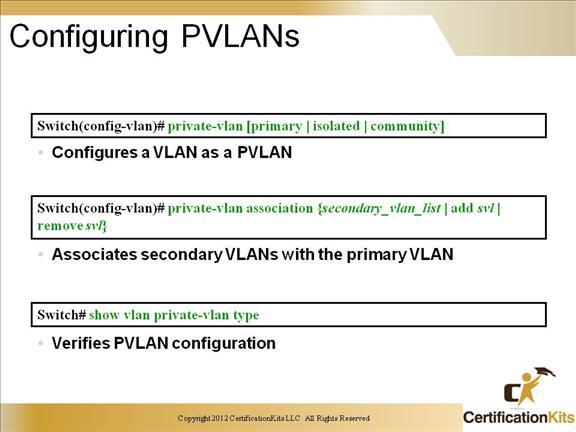

Cisco CCNP Switch Konfigurowanie Pvlan

podstawowe kroki do congfigure Pvlan.

– Ustaw tryb VTP na przezroczysty.

– Utwórz drugorzędne sieci VLAN.

– Utwórz podstawową sieć VLAN.

– powiązanie dodatkowej sieci VLAN z podstawową siecią VLAN. Tylko jedna izolowana sieć VLAN może być zmapowana do podstawowej sieci VLAN, ale więcej niż jedna sieć VLAN społeczności może być zmapowana do podstawowej sieci VLAN.

– Konfiguracja interfejsu jako portu izolowanego lub społecznościowego.

– kojarzy wyizolowany port lub port społecznościowy z pierwszorzędną parą VLAN.

– Konfiguracja interfejsu jako portu promiscuous.

-mapowanie portu promiscuous do pary primary-secondary VLAN.

– użyj tych poleceń, aby skonfigurować VLAN jako PVLAN:

Switch (config)#VLAN vlan_ID

Switch (config-vlan)#

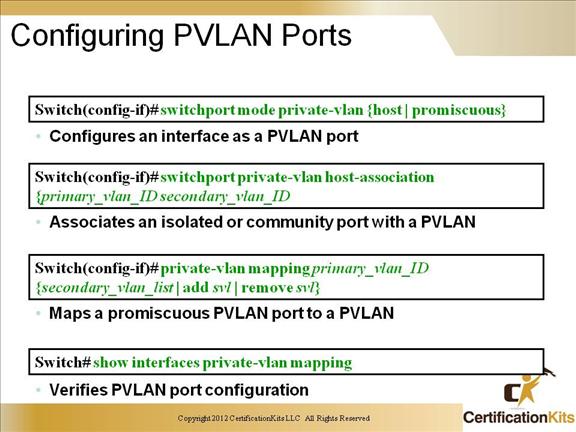

Przełącznik Cisco CCNP Konfigurowanie portów PVLAN

Oto najlepsze praktyki, które należy wziąć pod uwagę podczas konfigurowania interfejsu warstwy 2 jako portu promiscuous PVLAN:

– parametr secondary_vlan_list nie może zawierać spacji. Może zawierać wiele elementów oddzielonych przecinkami. Każdy element może być pojedynczym identyfikatorem PVLAN lub dzielonym zakresem identyfikatorów PVLAN.

– wprowadź secondary_vlan_list lub użyj słowa kluczowego Dodaj z secondary_vlan_list, aby zmapować drugorzędne sieci VLAN do portu promiscuous PVLAN.

– Użyj słowa kluczowego usuń z secondary_vlan_list, aby wyczyścić mapowanie między drugorzędnymi sieciami VLAN a Portem promiscuous PVLAN.

– Użyj słowa kluczowego no, aby wyczyścić wszystkie mapowania z portu promiscuous PVLAN.

wytyczne Cisco CCNP SWITCH EtherChannel

EtherChannels oferują następujące korzyści:

- • logiczna agregacja podobnych linków

- • równoważenie obciążenia na poziomie przełącznika

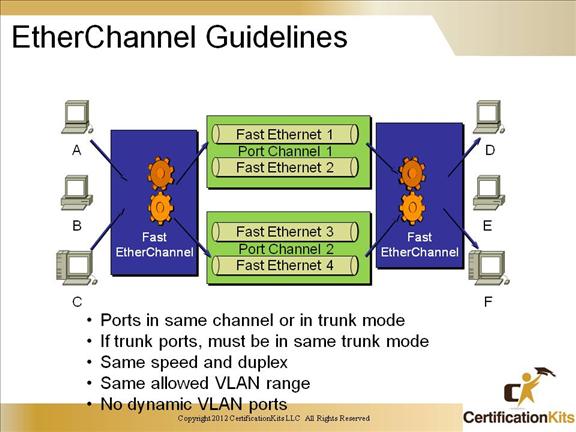

aby pomyślnie wdrożyć EtherChannel, musisz przestrzegać kilku prostych zasad:

- • porty w tym samym kanale lub w trybie trunk

- • jeśli porty trunk, muszą być w tym samym trybie trunk

- • ta sama prędkość i duplex

wytyczne Cisco CCNP SWITCH EtherChannel

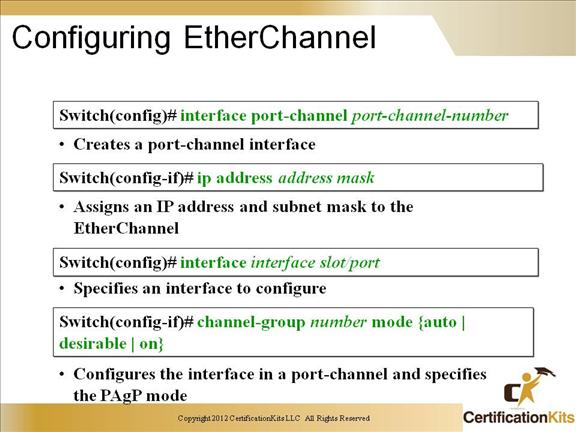

Slide wyświetla Minimalne polecenia niezbędne do skonfigurowania EtherChannel (tworzenie interfejsu kanału portu).

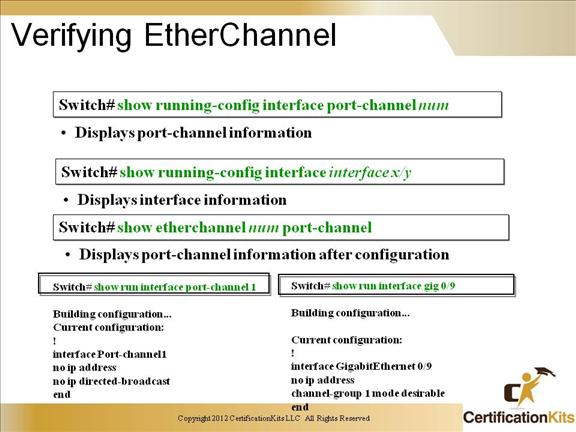

Przełącznik Cisco CCNP weryfikujący EtherChannel

Interfejs Port-channel2

hermetyzacja trunka switchport dot1q

trunk trybu switchport

bez adresu ip

!

interfejs GigabitEthernet0/9

opis DSW121 0/9-10 — DSW122 0/9-10

enkapsulacja trunka switchport dot1q

trunk trybu switchport

switchport nonegotiate

brak adresu ip

duplex full

prędkość 100

kanał-Grupa 2 tryb pożądany

!

interfejs GigabitEthernet0/10

opis DSW121 0/9-10 — DSW122 0/9-10

enkapsulacja trunka switchport dot1q

trunk trybu switchport

switchport nonegotiate

brak adresu ip

duplex full

prędkość 100

kanał-Grupa 2 tryb pożądany

!

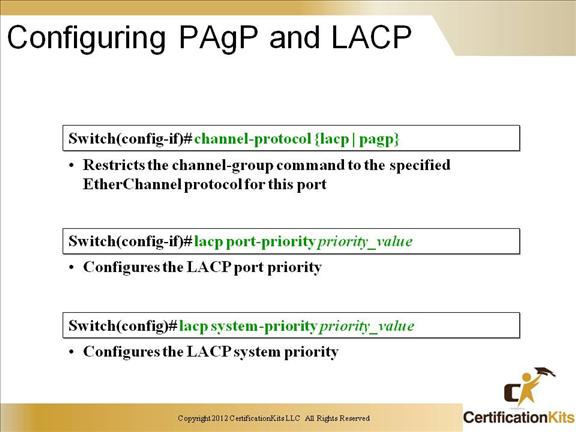

Przełącznik Cisco CCNP konfigurujący PAgP i LACP

Port Aggregation Protocol (PAgP) jest protokołem zastrzeżonym przez Cisco, który służy do przyspieszenia automatycznego tworzenia kanałów Ethernetowych poprzez wymianę pakietów między interfejsami Ethernet.

Link Aggregation Control Protocol (LACP) jest zdefiniowany w IEEE 802.3 ad. Konfiguruje maksymalną liczbę kompatybilnych portów w kanale, do maksymalnej dozwolonej przez sprzęt (osiem portów).

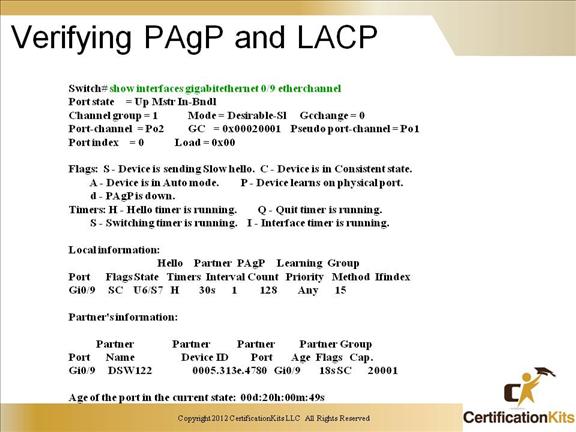

Przełącznik Cisco CCNP weryfikujący PAgP i LACP