Cisco CCNP SWITCH VLANS Privadas

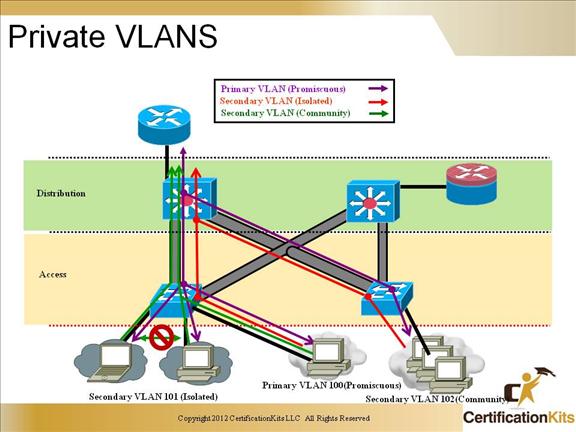

prestadores de Serviços têm, frequentemente, dispositivos de vários clientes, além de seus próprios servidores, em uma única Zona Desmilitarizada (DMZ) segmento ou VLAN. Como as questões de segurança proliferam, torna-se necessário fornecer isolamento de tráfego entre dispositivos, mesmo que eles possam existir no mesmo segmento da camada 3 e VLAN. Catalyst 6500/4500/3750 switches implementam PVLANs para manter algumas portas de switch compartilhadas e algumas portas de switch isoladas, embora todas as portas existam no mesmo VLAN. Os 2950/2960 e 3550/3560 suportam “portos protegidos”, que são funcionalidades semelhantes aos PVLANs em uma base por switch.

Cisco CCNP comutador de tipos de portas PVLANSTENCILS

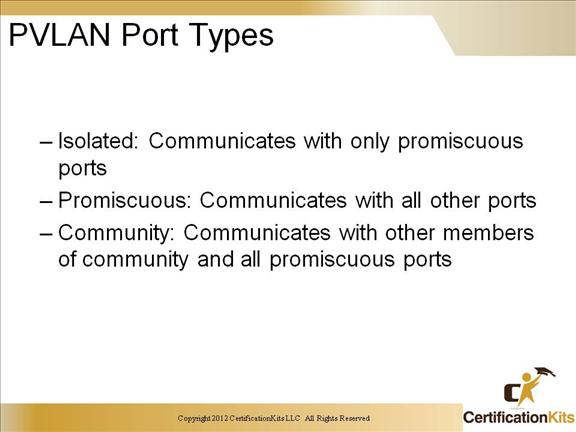

isolado: uma porta isolada tem separação completa da camada 2 de outras portas dentro do mesmo PVLAN, exceto para a porta promíscua. Os PVLANs bloqueiam todo o tráfego para portos isolados, excepto o tráfego de portos promíscuos. O tráfego recebido de um porto isolado é encaminhado para apenas portos promíscuos.

promíscuo: um porto promíscuo pode se comunicar com todos os portos dentro do PVLAN, incluindo a comunidade e portos isolados. O gateway padrão para o segmento provavelmente seria hospedado em uma porta promíscua, dado que todos os dispositivos no PVLAN terá que se comunicar com esse Porto. Comunidade: os portos comunitários comunicam entre si e com os seus portos promíscuos. Estas interfaces são isoladas na camada 2 a partir de todas as outras interfaces em outras comunidades, ou em portos isolados dentro de seu PVLAN.

portas PVLAN estão associadas com um conjunto de VLANs de suporte que são usados para criar a estrutura PVLAN. Um PVLAN usa VLAN de três maneiras:

como um VLAN primário: transporta tráfego de portos promíscuos para portos isolados, comunitários e outros portos promíscuos no mesmo VLAN primário.

como um VLAN isolado: transporta tráfego de portos isolados para um porto promíscuo.

como um VLAN comunitário: Transporta tráfego entre portos comunitários e para portos promíscuos. Você pode configurar vários VLANs comunitários em um PVLAN.

VLANs isolados e comunitários são chamados de VLANs secundários. Você pode estender PVLANs através de vários dispositivos, transportando os VLANs primários, isolados e comunitários para outros dispositivos que suportam PVLANs.

Cisco CCNP comutador de configuração de Pvlansstencils

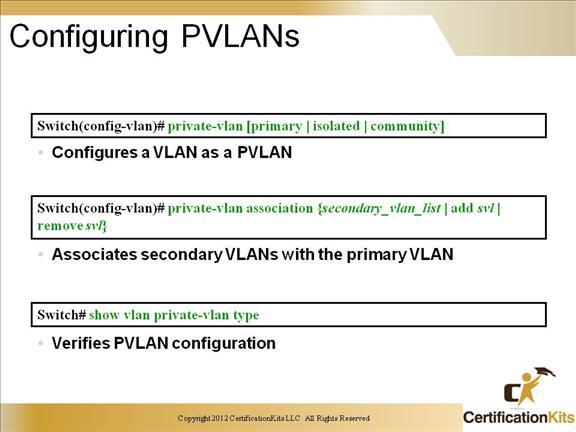

passos básicos para congigurar PVLANs.

– configure o modo VTP como transparente.

– criar os VLANs secundários.

– VLANs isolados e comunitários são VLANs secundários.

– Crie a VLAN primária.

– configurar uma interface como um porto isolado ou comunitário.

– associar o porto isolado ou o porto comunitário ao par primário-secundário de VLAN.

– Configure uma interface como uma porta promíscua.

-mapear a porta promíscua para o par primário-secundário VLAN.

– Use estes comandos para configurar uma VLAN como um PVLAN:

Switch(config)#vlan vlan_ID

Switch(config-vlan)#

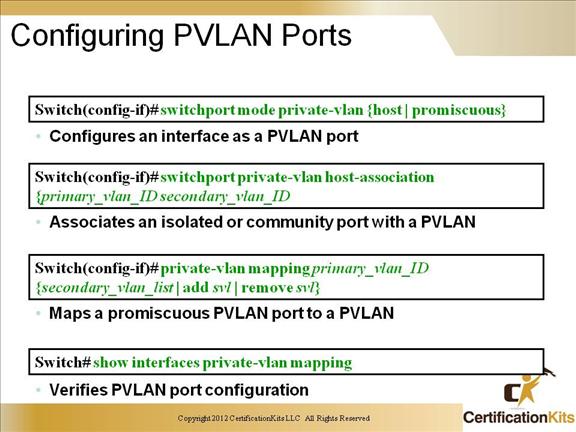

Cisco CCNP SWITCH de Configuração PVLAN Portas

Aqui estão as melhores práticas para considerar quando você configurar uma Camada de 2 a interface como um PVLAN promíscuo porta:

– O secondary_vlan_list parâmetro não pode conter espaços. Pode conter vários itens separados por vírgulas. Cada item pode ser um único ID PVLAN ou uma gama hífen de ID PVLAN.

– introduza um secondary_vlan_list ou use a palavra-chave add com um secondary_vlan_list para mapear os VLANs secundários para a porta promíscua PVLAN.

– Use a palavra-chave remover com um secondary_vlan_list para limpar o mapeamento entre os VLANs secundários e a porta promíscua PVLAN.

– Use a palavra-chave no para limpar todo o mapeamento da porta promíscua do PVLAN.

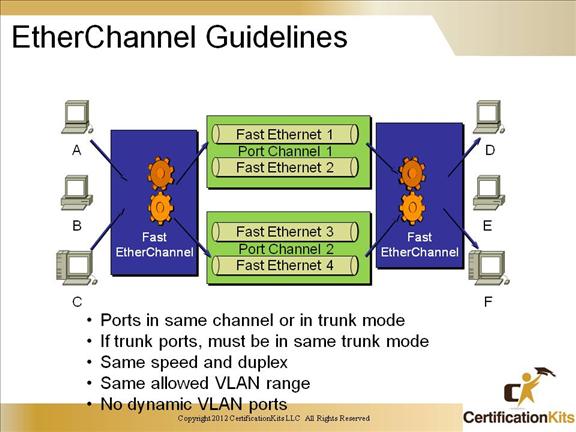

Cisco CCNP SWITCH EtherChannel Diretrizes

EtherChannels oferecem os seguintes benefícios:

- • agregação lógica de ligações similares

- * visto como um porto lógico

- * redundância

a fim de implementar com sucesso EtherChannel você deve seguir algumas regras simples:

- • Portas no mesmo canal ou no tronco modo

- • Se o tronco portas, deve ser no mesmo tronco modo

- • Mesma velocidade e duplex

- • Mesmo permitido VLAN gama

- • Não há dinâmica de VLAN portas

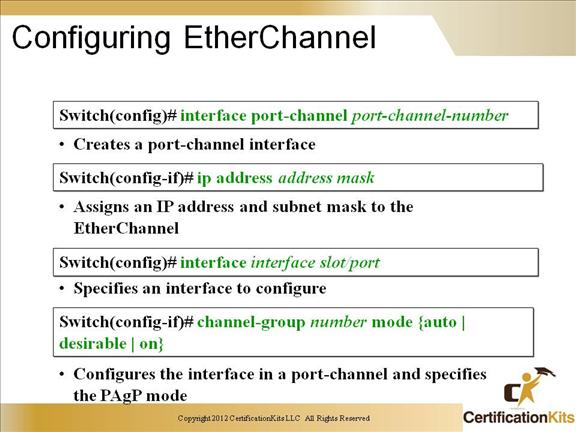

Cisco CCNP SWITCH EtherChannel Diretrizes

Slide exibe os mínimos comandos necessários para configurar EtherChannel (criação de uma porta de interface de canal).

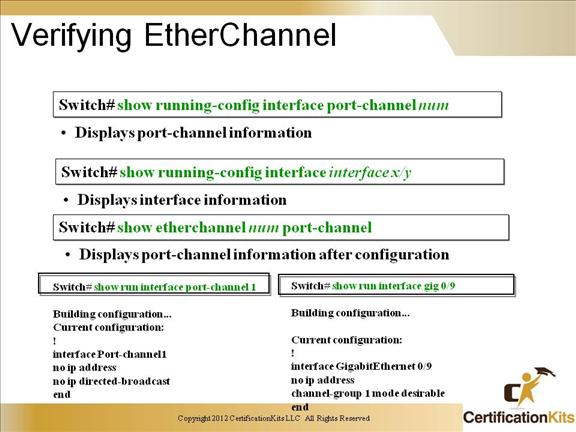

Cisco CCNP SWITCH Verificar EtherChannel

Porta de interface-channel2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport nonegotiate

nenhum endereço ip

!

interface GigabitEthernet0/9

descrição DSW121 0/9-10 — DSW122 0/9-10

switchport trunk encapsulation dot1q

switchport mode trunk

switchport nonegotiate

nenhum endereço ip

duplex full

velocidade de 100

canal-grupo 2 modo desejável

!

interface GigabitEthernet0/10

descrição DSW121 0/9-10 — DSW122 0/9-10

switchport trunk encapsulation dot1q

switchport mode trunk

switchport nonegotiate

nenhum endereço ip

duplex full

velocidade de 100

canal-grupo 2 modo desejável

!

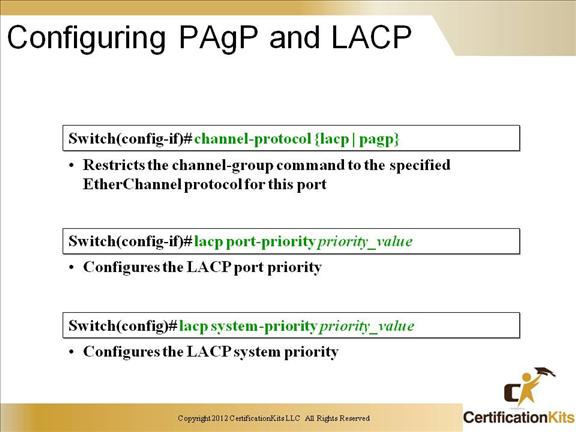

Cisco CCNP SWITCH de Configuração PAgP e LACP

Port Aggregation Protocol (PAgP) é um Cisco-protocolo proprietário que é usada para acelerar a criação automática de EtherChannels através da troca de pacotes entre as interfaces Ethernet.

Link Aggregation Control Protocol (LACP) is defined in IEEE 802.3 ad. Configura o número máximo de portas compatíveis em um canal, até o máximo permitido pelo hardware (oito portas).

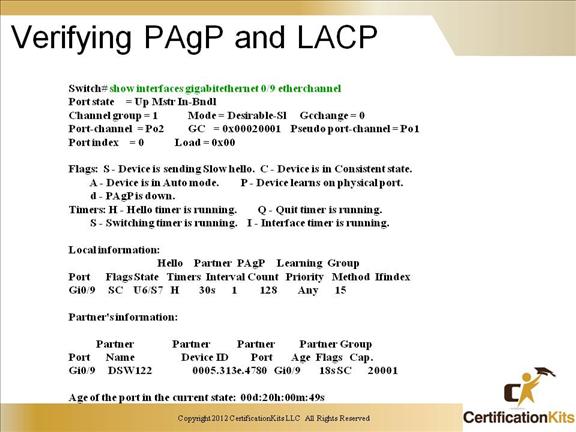

Cisco CCNP SWITCH Verificar PAgP e LACP