Cisco CCNP SWITCH Private vlan’ s

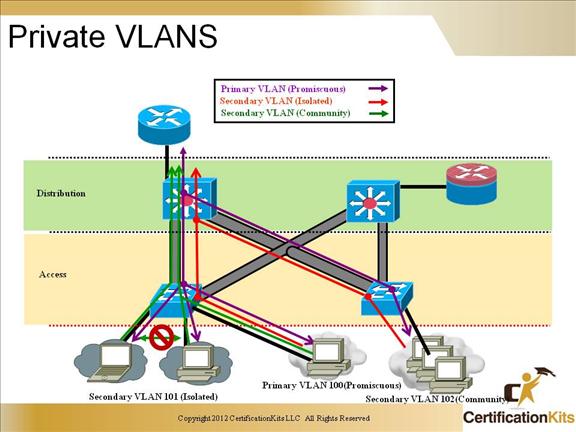

serviceproviders hebben vaak apparaten van meerdere clients, naast hun eigen servers, op één Demilitarized Zone (DMZ) segment of VLAN. Naarmate beveiligingsproblemen toenemen, wordt het noodzakelijk om verkeersisolatie tussen apparaten te bieden, ook al bestaan ze op hetzelfde laag 3-segment en VLAN. Catalyst 6500/4500/3750-switches implementeren PVLANs om sommige switchpoorten gedeeld te houden en sommige switchpoorten geïsoleerd te houden, hoewel alle poorten op hetzelfde VLAN bestaan. De 2950/2960 en 3550/3560 ondersteunen “protected ports”, die functionaliteit vergelijkbaar zijn met PVLANs op een per-switch basis.

Cisco CCNP SWITCH PVLAN Poorttypes

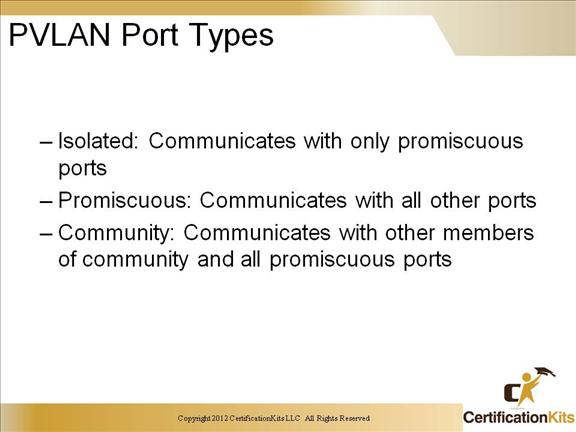

Geïsoleerd: een geïsoleerde poort heeft volledige Layer 2 scheiding van andere poorten binnen dezelfde PVLAN, met uitzondering van de promiscue poort. PVLANs blokkeren alle verkeer naar geïsoleerde havens, behalve het verkeer vanuit promiscue havens. Verkeer ontvangen van een geïsoleerde poort wordt doorgestuurd naar alleen promiscue havens.

Promiscuous: een promiscuous poort kan communiceren met alle poorten binnen het PVLAN, inclusief de Gemeenschap en geïsoleerde poorten. De standaard gateway voor het segment wordt waarschijnlijk gehost op een promiscue poort, aangezien alle apparaten in de PVLAN met die poort moeten communiceren.

gemeenschap: havens in de Gemeenschap communiceren onderling en met hun promiscue havens. Deze interfaces zijn geïsoleerd op laag 2 van alle andere interfaces in andere gemeenschappen, of in geïsoleerde poorten binnen hun PVLAN.

PVLAN-poorten worden geassocieerd met een reeks ondersteunende VLAN ‘ s die worden gebruikt om de PVLAN-structuur aan te maken. Een PVLAN gebruikt VLAN ‘ s op drie manieren:

als een primair VLAN: vervoert het verkeer van promiscue havens naar geïsoleerde, community-en andere promiscue havens in dezelfde primaire VLAN.

als een geïsoleerde VLAN: vervoert verkeer van geïsoleerde poorten naar een promiscue poort.

als een communautair VLAN: Vervoer tussen havens in de Gemeenschap en naar promiscue havens. U kunt meerdere community VLAN ‘ s configureren in een PVLAN.

geïsoleerde en communautaire VLANs worden secundaire VLANs genoemd. U kunt Pvlan ’s uitbreiden over meerdere apparaten door de VLAN’ s voor primaire, geïsoleerde en community ’s te trunken naar andere apparaten die Pvlan’ s ondersteunen.

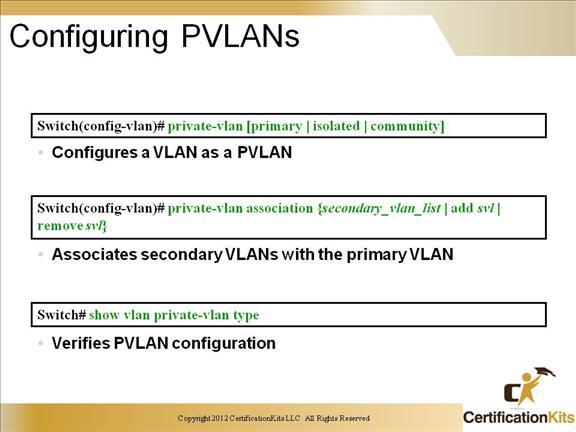

Cisco CCNP SWITCH PVLANs configureren

basisstappen om PVLANs te configureren.

– zet de VTP-modus op transparant.

– maak de secundaire VLAN ‘ s.

– geïsoleerde en communautaire VLAN ’s zijn secundaire VLAN’ s.

– Maak het primaire VLAN aan.

– koppel het secundaire VLAN aan het primaire VLAN. Slechts één geïsoleerd VLAN kan aan een primair VLAN worden gekoppeld, maar meer dan één communautair VLAN kan aan een primair VLAN worden gekoppeld.

– Configureer een interface als een geïsoleerde of community-poort.

– Koppel de geïsoleerde poort of gemeenschapspoort aan het primaire-secundaire VLAN-paar.

– Configureer een interface als een promiscue poort.

– Koppel de promiscue poort aan het primaire-secundaire VLAN-paar.

– Gebruik deze commando ‘ s configureren van een VLAN als een PVLAN:

Switch(config)#vlan vlan_ID

Switch(config-vlan)#

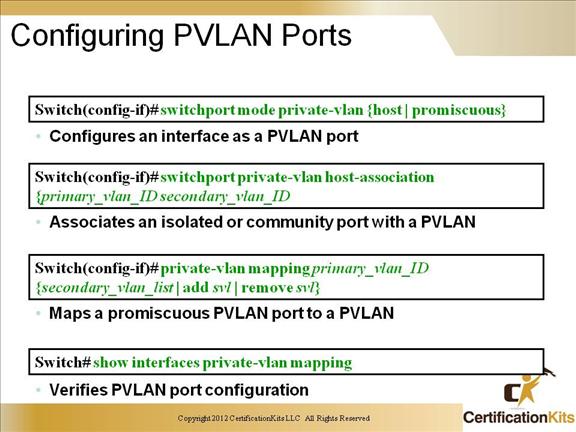

Cisco CCNP-SWITCH Configureren PVLAN Poorten

Hier zijn de best practices om te overwegen wanneer u een Laag van 2-interface als een PVLAN promiscue poort:

– De secondary_vlan_list parameter mag geen spaties bevatten. Het kan meerdere door komma ‘ s gescheiden items bevatten. Elk item kan een enkel PVLAN-ID zijn of een koppelteken van PVLAN-ID ‘ s.

– voer een secondary_vlan_list in of gebruik het sleutelwoord toevoegen met een secondary_vlan_list om de secundaire VLAN ‘ s toe te wijzen aan de pvlan promiscuous poort.

– gebruik het sleutelwoord verwijderen met een secondary_vlan_list om de toewijzing tussen secundaire VLAN ‘ s en de pvlan promiscuous poort te wissen.

– gebruik het sleutelwoord no om alle mapping van de pvlan promiscuous port te wissen.

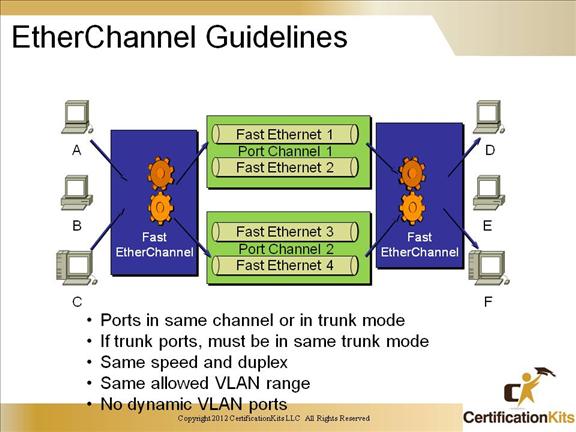

Cisco CCNP SWITCH EtherChannel richtlijnen

Etherkanalen bieden de volgende voordelen:

- • Logical aggregation of similar links

- * Viewed as one logische port

- * switch-level load balancing

- * redundantie

om EtherChannel succesvol te implementeren moet u enkele eenvoudige regels volgen:

- • Poorten in hetzelfde kanaal of in de trunk-mode

- • Als trunk-poorten, moeten in dezelfde stam modus

- • Dezelfde snelheid en duplex

- • Dezelfde toegestaan VLAN-bereik

- • Geen dynamische VLAN-poorten

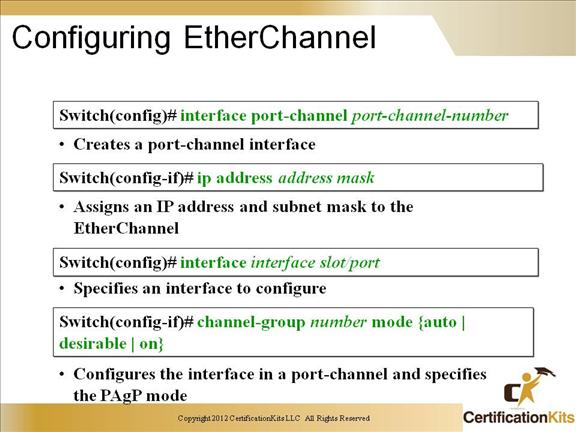

Cisco CCNP-SCHAKELAAR EtherChannel Richtlijnen

Dia toont de minimale commando ‘ s voor het configureren EtherChannel (creatie van een haven kanaals interface).

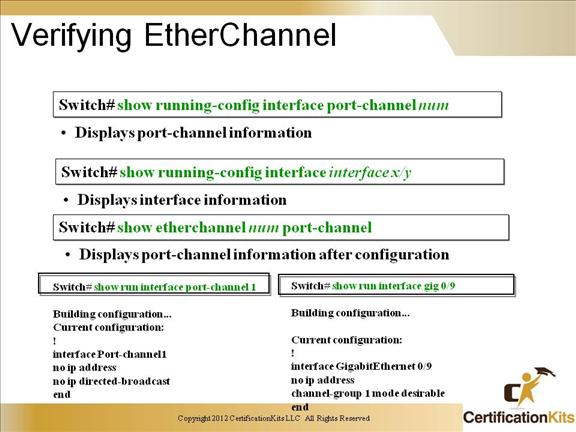

Cisco CCNP SWITCH verificatie EtherChannel

interfacepoort-kanaal 2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport nonegotiate

geen ip-adres

!

interface GigabitEthernet0/9

beschrijving DSW121 0/9-10 — DSW122 0/9-10

switchport trunk inkapseling dot1q

switchport mode trunk

switchport nonegotiate

ip adres

duplex full

snelheid 100

kanaal-groep 2-modus wenselijk

!

interface GigabitEthernet0/10

beschrijving DSW121 0/9-10 — DSW122 0/9-10

switchport trunk inkapseling dot1q

switchport mode trunk

switchport nonegotiate

ip adres

duplex full

snelheid 100

kanaal-groep 2-modus wenselijk

!

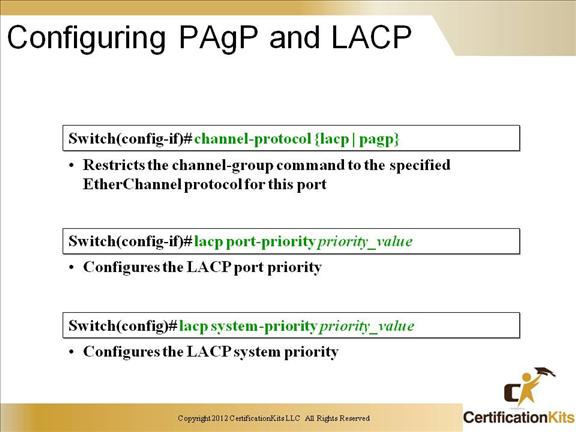

Cisco CCNP SWITCH PAgP en LACP configureren

Port Aggregation Protocol (PAgP) is een Cisco-proprietary protocol dat wordt gebruikt om de automatische creatie van Etherkanalen te versnellen door het uitwisselen van pakketten tussen Ethernet-interfaces.

Link Aggregation Control Protocol (LACP) is gedefinieerd in IEEE 802.3 ad. Het configureert het maximum aantal compatibele poorten in een kanaal, tot het maximum dat door de hardware is toegestaan (acht poorten).

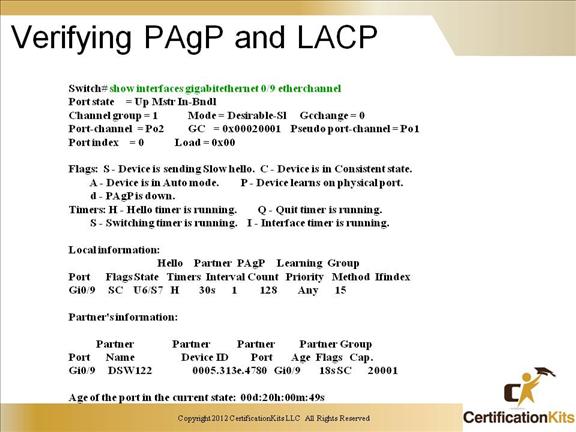

Cisco CCNP SWITCH verifiëren van PAgP en LACP