Cisco CCNP skifte Private VLAN ‘ er

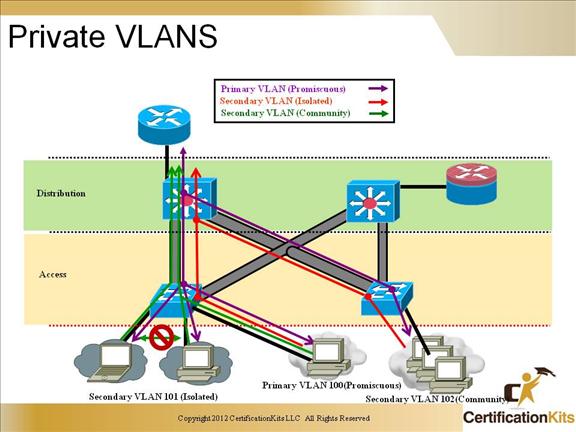

tjenesteudbydere har ofte enheder fra flere klienter ud over deres egne servere på et enkelt demilitariseret segment (VLAN) eller VLAN. Efterhånden som sikkerhedsproblemer spredes, bliver det nødvendigt at tilvejebringe trafikisolering mellem enheder, selvom de muligvis findes på det samme lag 3-segment og VLAN. Catalyst 6500/4500/3750 afbrydere implementerer PVLANs for at holde nogle omskifterporte delte og nogle omskifterporte isolerede, selvom alle porte findes på samme VLAN. 2950/2960 og 3550/3560 understøtter “beskyttede porte”, som er funktionalitet svarende til PVLANs pr.

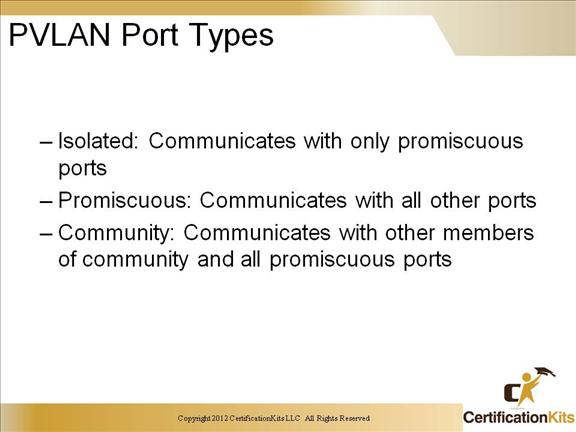

Cisco CCNP skifte PVLAN porttyper

isoleret: en isoleret port har komplet lag 2-adskillelse fra andre porte inden for samme PVLAN, bortset fra den promiskuøse havn. PVLANs blokerer al trafik til isolerede havne, undtagen trafikken fra promiskuøse havne. Trafik modtaget fra en isoleret havn videresendes kun til promiskuøse havne.

promiskuøs: en promiskuøs havn kan kommunikere med alle havne i PVLAN, inklusive samfundet og isolerede havne. Standardporten for segmentet vil sandsynligvis være vært på en promiskuøs port, da alle enheder i PVLAN skal kommunikere med den port.

fællesskab: Fællesskabets havne kommunikerer indbyrdes og med deres promiskuøse havne. Disse grænseflader er isoleret ved lag 2 fra alle andre grænseflader i andre samfund eller i isolerede porte inden for deres PVLAN.

PVLAN-porte er forbundet med et sæt understøttende VLAN ‘ er, der bruges til at oprette PVLAN-strukturen. En PVLAN bruger VLAN ‘ er på tre måder:

som en primær VLAN: transporterer trafik fra promiskuøse havne til isolerede, samfundsmæssige og andre promiskuøse havne i samme primære VLAN.

som en isoleret VLAN: transporterer trafik fra isolerede havne til en promiskuøs havn.

som et fællesskab VLAN: Transporterer trafik mellem Fællesskabets havne og til promiskuøse havne. Du kan konfigurere flere community VLAN ‘ er i en PVLAN.

isolerede og samfundsvlan ‘er kaldes sekundære VLAN’ er. Du kan udvide PVLANs på tværs af flere enheder ved at trunke de primære, isolerede og community VLAN ‘ er til andre enheder, der understøtter PVLANs.

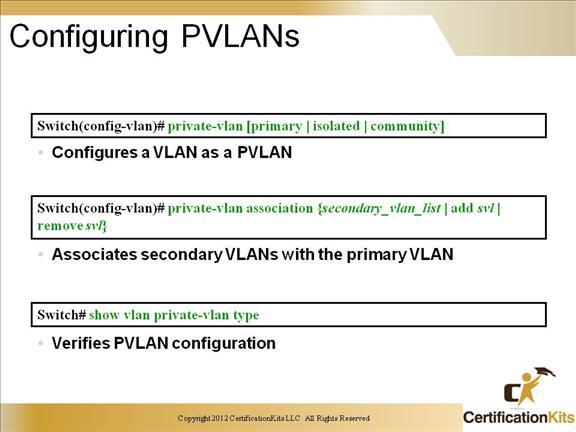

Cisco CCNP skifte konfiguration PVLANs

grundlæggende trin til congfigure PVLANs.

– Indstil VTP-tilstand til gennemsigtig.

– Opret de sekundære VLAN ‘ er.

– isolerede og samfundsmæssige VLAN ‘er er sekundære VLAN’ er.

– Opret den primære VLAN.

– Forbind den sekundære VLAN med den primære VLAN. Kun en isoleret VLAN kan kortlægges til en primær VLAN, men mere end en SAMFUNDSVLAN kan kortlægges til en primær VLAN.

– Konfigurer en grænseflade som en isoleret eller fællesskabsport.

– Forbind den isolerede port eller fællesskabsport med det primære-sekundære VLAN-par.

– Konfigurer en grænseflade som en promiskuøs port.

-kort den promiskuøse port til det primære-sekundære VLAN-par.

– brug disse kommandoer til at konfigurere en VLAN som en PVLAN:

Skift(config)#vlan vlan_ID

Skift (config-vlan)#

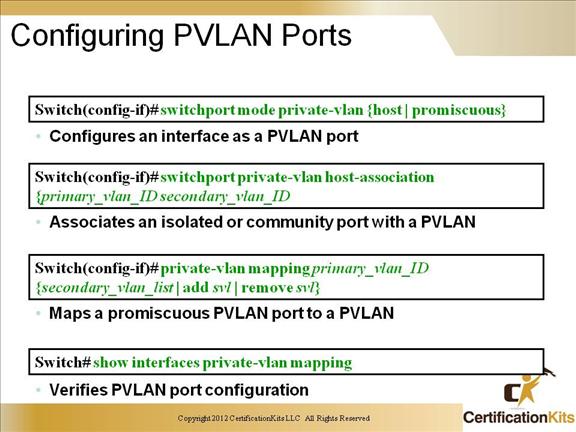

Cisco CCNP skifte konfiguration PVLAN Porte

her er de bedste fremgangsmåder, du skal overveje, når du konfigurerer en Layer 2– grænseflade som en pvlan-promiskuøs port:

– parameteren secondary_vlan_list kan ikke indeholde mellemrum. Det kan indeholde flere kommaseparerede elementer. Hvert element kan være en enkelt PVLAN ID eller en bindestreg vifte af PVLAN id ‘ er.

– Indtast en secondary_vlan_list eller brug Tilføj nøgleordet med en secondary_vlan_list til at kortlægge de sekundære VLAN ‘ er til PVLAN promiskuøs port.

– brug fjern nøgleordet med en secondary_vlan_list til at rydde kortlægningen mellem sekundære VLAN ‘ er og PVLAN promiskuøs port.

– brug nøgleordet nej til at rydde al kortlægning fra PVLAN promiskuøs port.

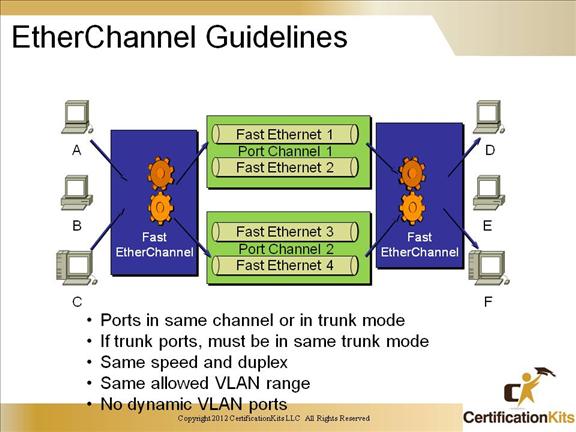

Cisco CCNP skifte EtherChannel retningslinjer

EtherChannels tilbyder følgende fordele:

- • logisk sammenlægning af lignende links

- • set som en logisk port

- • belastningsbalancering på Skiftniveau

- * redundans

for at kunne implementere EtherChannel skal du følge nogle enkle regler:

- • porte i samme kanal eller i trunk-tilstand

- * hvis trunk-porte, skal være i samme trunk-tilstand

- * samme hastighed og dupleks

- * samme tilladte VLAN-rækkevidde

- * ingen dynamiske VLAN-porte

Cisco CCNP skifte EtherChannel retningslinjer

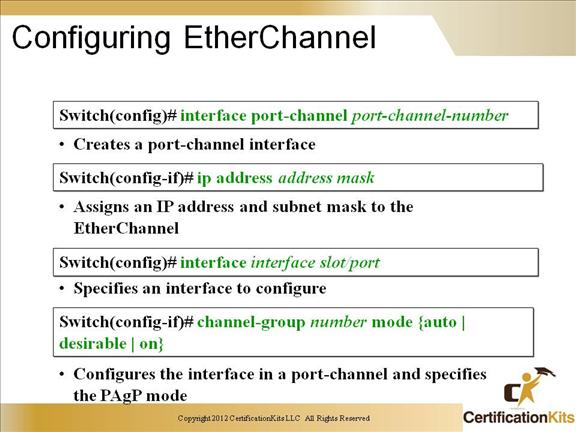

Slide viser de minimale kommandoer, der er nødvendige for at konfigurere EtherChannel (oprettelse af en portkanalgrænseflade).

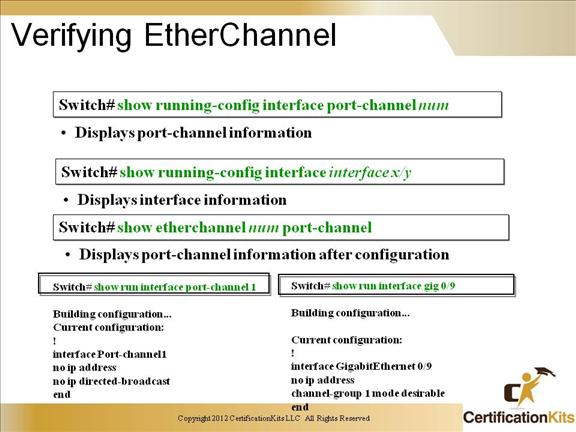

Cisco CCNP skifte kontrol EtherChannel

grænseflade Port-kanal2

omstillingsport trunk indkapsling dot1k

omstillingsport tilstand trunk

omstillingsport ikke forhandle

ingen ip-adresse

!

interface GigabitEthernet0/9

description DV121 0/9-10 — DV122 0/9-10

omstillingsport trunk indkapsling dot1k

omstillingsport tilstand trunk

omstillingsport nonegotiate

ingen ip-adresse

dupleks fuld

hastighed 100

kanal-gruppe 2-tilstand ønskelig

!

interface GigabitEthernet0/10

description DV121 0/9-10 — DV122 0/9-10

omstillingsport trunk indkapsling dot1k

omstillingsport tilstand trunk

omstillingsport nonegotiate

ingen ip-adresse

dupleks fuld

hastighed 100

kanal-gruppe 2-tilstand ønskelig

!

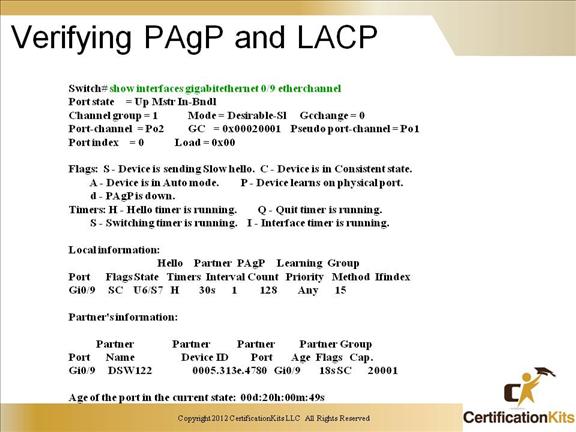

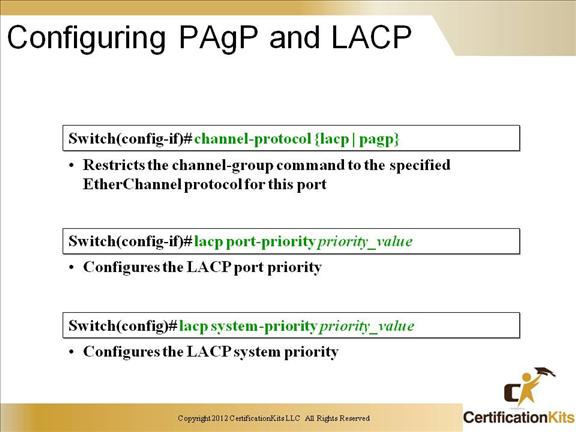

konfiguration af PAgP og LACP

Port Aggregation Protocol (PAgP) er en Cisco-proprietær protokol, der bruges til at fremskynde den automatiske oprettelse af EtherChannels ved at udveksle pakker mellem Ethernet-grænseflader.

Link Aggregation Control Protocol (LACP) er defineret i IEEE 802.3 ad. Det konfigurerer det maksimale antal kompatible porte i en kanal op til det maksimale tilladte af udstyret (otte porte).

Cisco CCNP-kontakt, der verificerer PAgP og LACP