VLAN privadas DE SWITCH CCNP DE Cisco

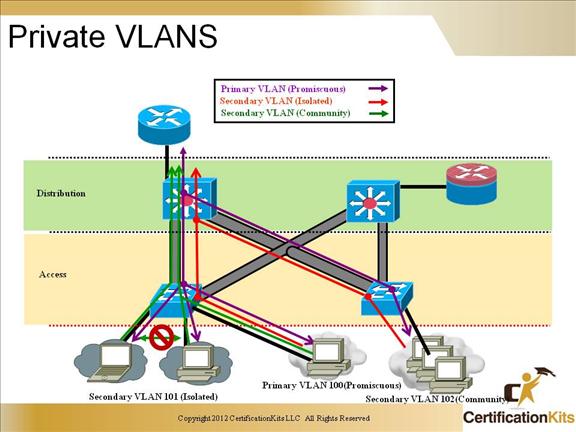

Los proveedores de servicios a menudo tienen dispositivos de varios clientes, además de sus propios servidores, en un solo segmento de Zona Desmilitarizada (DMZ) o VLAN. A medida que proliferan los problemas de seguridad, se hace necesario proporcionar aislamiento de tráfico entre dispositivos, aunque puedan existir en el mismo segmento de capa 3 y VLAN. Los switches Catalyst 6500/4500/3750 implementan PVLAN para mantener algunos puertos de switch compartidos y algunos puertos de switch aislados, aunque todos los puertos existen en la misma VLAN. Los modelos 2950/2960 y 3550/3560 admiten «puertos protegidos», que son una funcionalidad similar a las PVLAN por interruptor.

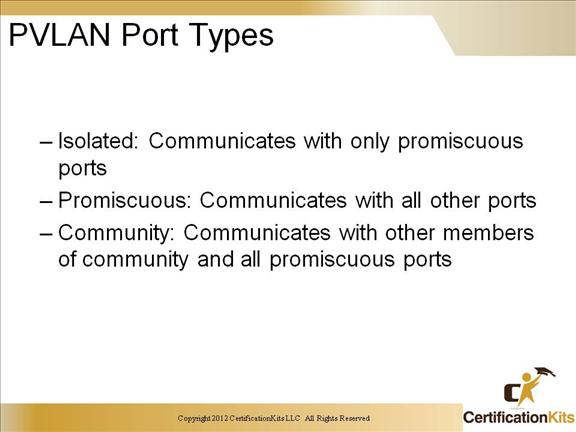

Tipos de puertos PVLAN de CONMUTADOR CCNP de Cisco

Aislado: Un puerto aislado tiene una separación completa de Capa 2 de otros puertos dentro de la misma PVLAN, excepto el puerto promiscuo. Las PVLAN bloquean todo el tráfico a puertos aislados, excepto el tráfico de puertos promiscuos. El tráfico recibido de un puerto aislado se reenvía solo a puertos promiscuos.

Promiscuo :Un puerto promiscuo puede comunicarse con todos los puertos dentro de la PVLAN, incluidos la comunidad y los puertos aislados. La puerta de enlace predeterminada para el segmento probablemente se alojaría en un puerto promiscuo, dado que todos los dispositivos de la PVLAN necesitarán comunicarse con ese puerto.

Comunidad: Los puertos comunitarios se comunican entre sí y con sus puertos promiscuos. Estas interfaces están aisladas en la Capa 2 de todas las demás interfaces en otras comunidades, o en puertos aislados dentro de su PVLAN.

Los puertos PVLAN están asociados con un conjunto de VLAN compatibles que se utilizan para crear la estructura PVLAN. Una PVLAN utiliza VLAN de tres maneras:

Como VLAN primaria: Transporta tráfico desde puertos promiscuos a puertos aislados, comunitarios y otros puertos promiscuos en la misma VLAN primaria.

Como VLAN aislada: Transporta tráfico desde puertos aislados a un puerto promiscuo.

Como VLAN de la comunidad: Transporta tráfico entre puertos comunitarios y hacia puertos promiscuos. Puede configurar varias VLAN de la comunidad en una PVLAN.

Las VLAN aisladas y comunitarias se denominan VLAN secundarias. Puede extender las VLAN a varios dispositivos enlazando las VLAN principales, aisladas y de la comunidad a otros dispositivos compatibles con las VLAN.

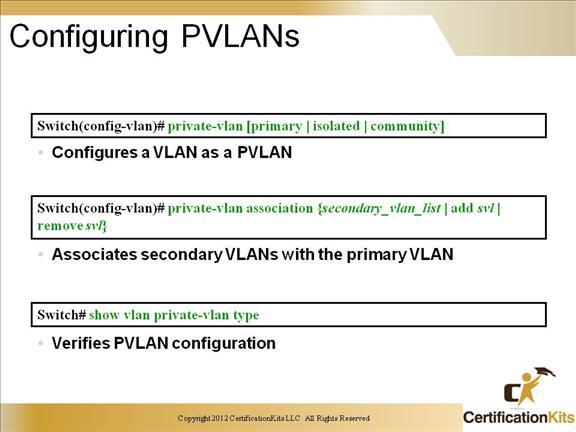

Configuración de CONMUTADORES CCNP de Cisco PVLAN

Pasos básicos para congelar las PVLAN.

– Establezca el modo VTP en transparente.

– Crear las VLAN secundarias.

– Las VLAN aisladas y comunitarias son VLAN secundarias.

– Crear la VLAN principal.

– Asociar la VLAN secundaria con la VLAN principal. Solo se puede asignar una VLAN aislada a una VLAN primaria, pero se puede asignar más de una VLAN de comunidad a una VLAN primaria.

– Configurar una interfaz como puerto aislado o comunitario.

– Asocie el puerto aislado o el puerto de la comunidad con el par VLAN primario-secundario.

– Configurar una interfaz como un puerto promiscuo.

– Asigna el puerto promiscuo al par VLAN primario-secundario.

– Utilice estos comandos para configurar una VLAN como PVLAN:

Switch (config)#vlan vlan_ID

Switch (config-vlan)#

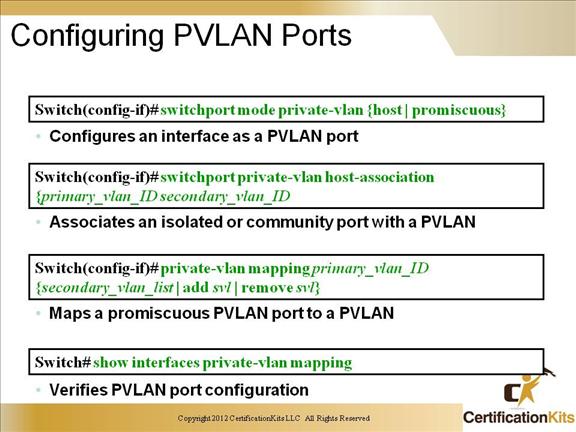

SWITCH CCNP de Cisco Configuración de puertos PVLAN

Estas son las mejores prácticas a tener en cuenta al configurar una interfaz de capa 2 como puerto promiscuo de PVLAN:

– El parámetro secondary_vlan_list no puede contener espacios. Puede contener varios elementos separados por comas. Cada elemento puede ser un ID de PVLAN único o un rango de ID de PVLAN con guiones.

– Introduzca una secondary_vlan_list o utilice la palabra clave add con una secondary_vlan_list para asignar las VLAN secundarias al puerto promiscuo de PVLAN.

– Utilice la palabra clave remove con una secondary_vlan_list para borrar la asignación entre VLAN secundarias y el puerto promiscuo de PVLAN.

– Utilice la palabra clave no para borrar todas las asignaciones del puerto promiscuo de PVLAN.

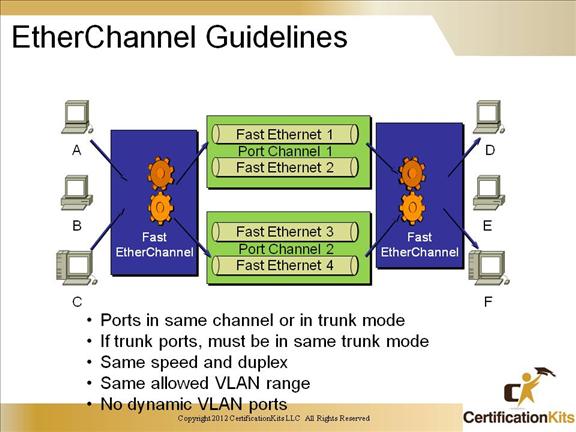

Cisco CCNP SWITCH EtherChannel Directrices

EtherChannels ofrecen los siguientes beneficios:

- • Agregación lógica de enlaces similares

- * Visto como un puerto lógico

- * Equilibrio de carga a nivel de conmutador

- * Redundancia

Para implementar con éxito EtherChannel, debe seguir algunas reglas simples:

- • Puertos en el mismo canal o en modo troncal

- * Si los puertos troncales, deben estar en el mismo modo troncal

- * La misma velocidad y dúplex

- * El mismo rango de VLAN permitido

- * No hay puertos VLAN dinámicos

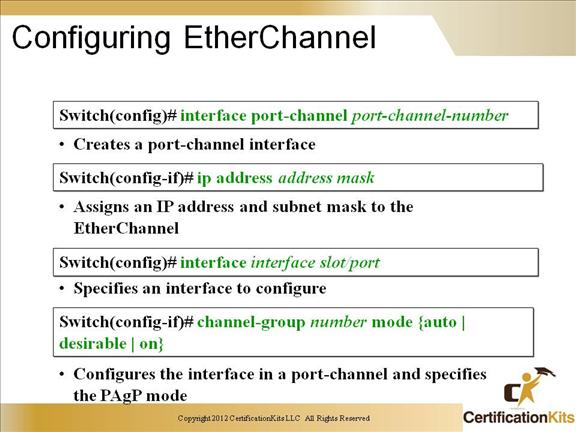

Pautas de EtherChannel de CONMUTADOR CCNP de Cisco

Slide muestra los comandos mínimos necesarios para configurar EtherChannel (creación de una interfaz de canal de puerto).

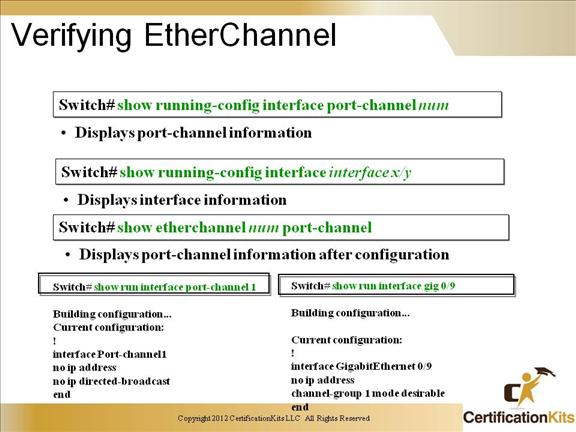

Cisco CCNP SWITCH Verificar EtherChannel

interfaz Puerto-channel2

switchport trunk encapsulación dot1q

switchport mode trunk

switchport nonegotiate

ninguna dirección ip

!

interface GigabitEthernet0/9

descripción DSW121 0/9 Ϭ-10 — DSW122 0/9 ϭ-10

switchport trunk encapsulación dot1q

switchport mode trunk

switchport nonegotiate

ninguna dirección ip

dúplex completo

velocidad de 100

canal-grupo 2 el modo deseable

!

interface GigabitEthernet0/10

descripción DSW121 0/9 Ϭ-10 — DSW122 0/9 ϭ-10

switchport trunk encapsulación dot1q

switchport mode trunk

switchport nonegotiate

ninguna dirección ip

dúplex completo

velocidad de 100

canal-grupo 2 el modo deseable

!

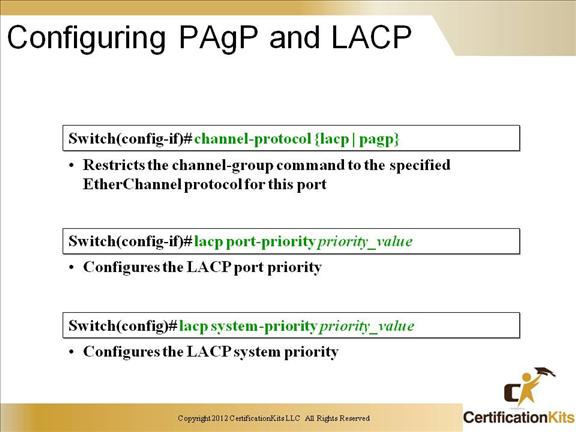

SWITCH CCNP de Cisco Configurando PAgP y LACP

El Protocolo de agregación de puertos (PAgP) es un protocolo propietario de Cisco que se utiliza para acelerar la creación automática de EtherChannels mediante el intercambio de paquetes entre interfaces Ethernet.

El Protocolo de Control de Agregación de enlaces (LACP) está definido en IEEE 802.3 ad. Configura el número máximo de puertos compatibles en un canal, hasta el máximo permitido por el hardware (ocho puertos).

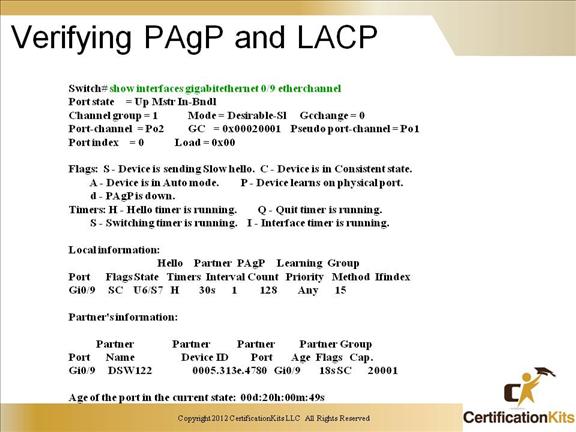

Cisco CCNP SWITCH Verificación de PAgP y LACP